آموزش opmanager

OpManager، یکی از نرم افزارهای APM می باشد

که یک نرم افزار مدیریت شبکه end-to-end برای شبکه های enterprise IT ناهمگن و چند فروشنده است.

این نرم افزار یک روش یکپارچه برای مقیاس و مدیریت زیرساخت های توزیع شده فناوری اطلاعات،

خطای پیشرفته و دسترسی به مدیریت عملکر در منابع بحرانی IT از قبیل دستگاه های شبکه،

لینک های WAN یا VoIP، سرورها، سرورهای مجازی مانند VMware و Hyper-V،

کنترلرهای Domain، MS Exchange ، MS SQL و سایر مولفه های زیر ساخت IT را ارائه می دهد.

OpManager یک نرم افزار یکپارچه چند منظوره با ابزار های متنوع مانیتورینگ برای رصد دقیق و

لحظه به لحظه شبکه، با قابلیت شناسایی مشکلات پیش آمده به صورت آنلاین،

رفع خرابی ها و جلوگیری از مدار خارج شدن تجهیزات و کاهش زمان downtime می باشد.

محیطی که گستره ی وسیعی از سخت افزار ها و ابزارهای تولید شده توسط تولید کنندگان مختلف را

پشتیبانی می نماید و شبکه با هر ابعادی و با هر تعداد ابزار را پشتیبانی می نماید.

تمامی این قابلیت ها را در کنار نصب و راه اندازی سریع و آسان در نظر بگیرید،

توجه داشته باشید که در هنگام نصب این نرم افزار دیتا بیس و وب سرور نیز نصب خواهد شد.

با ورود به محیط این نرم افزار و در منوی live dashboard می توانید

وضعیت تجهیزات زیرساخت و سلامت شبکه را به صورت لحظه به لحظه

و به صورت گراف هایی آنلاین مشاهده و بررسی کنید.

سر فصل دوره :

فیلم معرفی ابزار های مانیتورینگ

جلسه معرفی دوره آموزشی

جلسه اول

جلسه دوم

جلسه سوم

جلسه چهارم

جلسه پنجم

درخواست مشاوره

برای کسب اطلاعات بیشتر درباره این دوره درخواست مشاوره خود را ارسال کنید و یا با ما در تماس باشید.

درخواست مشاورهدوره های مرتبط

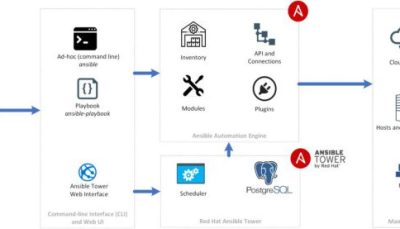

آموزش مدیریت متمرکز شبکه با Ansible

دوره 100% عملی و کاربردی تدریس شده

آموزش zabbix (مانیتورینگ شبکه با زبیکس)

دوره 100% عملی و کاربردی تدریس شده

پک آموزشی Symantec Backup Exec

دوره 100% عملی و کاربردی تدریس شده

کارگاه آنلاین دوره مانیتورینگ SolarWinds Orion

دوره 100% عملی و کاربردی تدریس شده

امتیاز دانشجویان دوره

نظرات

تنها اشخاصی که این محصول را خریداری کرده اند و وارد سایت شده اند می توانند در مورد این محصول بازبینی ارسال کنند.

1,980,000 تومان 498,000 تومان

محسن پوریافر( دانشجوی دوره )

سلام و روز بخیر مهندس

لینک جلسه دوازدهم مشکل داره دانلود نمیشه

عیسی رشوند(مدیریت)

سلام اصلاح شد

golipoor.hamid

با سلام و احترام

استاد مردان صداتون توی دوره خیلی تغییر کرده بود نسبت به پیش نمایش دوره های دیگه! چند مبحث از opManager رو توی آموزش تدریس مکنید اسامی اون ها رو ذکر کنید.

دوره چقدر زمان میبره تکمیل بشه؟

با تشکر

عیسی رشوند(مدیریت)

سلام دوره تکمیل شده و آماده استفاده هستش