راه اندازی ikev2 در میکروتیک

در این بخش قصد داریم با نحوه راه اندازی پروتکل امن IKEv2 در میکروتیک آشنا شویم.

در ﺣﺎل ﺣﺎﺿﺮ ﭘﺸﺘﯿﺒﺎﻧﯽ از اﯾﻦ ﭘﺮوﺗﮑﻞ از ﻧﺴخه (13:04 11-6.38rc29 (2016-Nov ﺑﻪ ﺑﻌﺪ ﺗﺴﺖ ﺷﺪه اﺳﺖ

و ﺑﺼﻮرت RSA و PSK از اﯾﻦ ﺳﺮوﯾﺲ ﭘﺸﺘﯿﺒﺎﻧﯽ ﻣﯽ ﺷﻮد.

ﻫﻤﭽﻨﯿﻦ ﻻزم ﺑﻪ ذﮐﺮ اﺳﺖ در زﻣﺎن ﻧﮕﺎرش اﯾﻦ ﻣﻘﺎﻟﻪ اﯾﻦ ﺳﺮوﯾﺲ ﻓﻘﻂ از ﻃﺮﯾﻖ ﺧﻂ ﻓﺮﻣﺎن ﻗﺎﺑﻞ دﺳﺘﺮس ﻣﯽ ﺑﺎﺷﺪ.

برای راه اندازی این سرویس در میکروتیک حتماً باید Certificate بر اساس نام دامنه و یا IP آدرس روتر خود ایجاد و در آن sign کرده باشید.

هم می توان از سایت های رایگان که ssl در اختیار می گدارند و هم از خود میکروتیک این certificate را تهیه نمایید.

برای مطالعه: تانل میکروتیک به لینوکس (راه اندازی تانل IPIP)

برای ساخت Certificate و sign ﮐﺮدن آن ﺑﻪ ﺗﺮﺗﯿﺐ دﺳﺘﻮرات زﯾﺮ را وارد ﻣﯽ ﮐﻨﯿﻢ:

certificate/

add common-name=ca name=ca sign ca ca-crl-host=2.2.2.2

add common-name=2.2.2.2 subject-alt-name=IP:10.5.130.6 key-usage=tls- server name=server1

sign server1 ca=ca

add common-name=2.2.2.2 key-usage=tls-client name=client1 sign client1 ca=ca

در دستورات بالا 2.2.2.2 را با آدرس سرور خود تغییر دهید.

ﺑﻌﺪ از ﺳﺎﺧﺖ و sign شدن Certificate ﻫﺎ ﺑﺎﯾﺪ ﺑﻪ ﺗﻨﻈﯿﻤﺎت IPsec برای IKEv2 بپردازیم:

در ابتدا یک Pool برای کاربران IKEv2 ایجاد می کنیم:

/ip pool add name=rw-pool ranges=192.168.77.2-192.168.77.254

سپس دستورات زیر را خط به خط در محیط CLI وارد می کنیم:

ip ipsec policy/

set 0 level=unique dst-address=192.168.77.0/24

ip ipsec mode-conf/

add name=cfg1 send-dns=yes address-pool=rw-pool address-prefix=32

ip ipsec peer/

add auth-method=rsa-signature certificate=server1 generate-policy=port-strict

\

mode-config=cfg1 passive=yes remote-certificate=none

سیستم عامل ویندوز فقط بصورت point to Point تانل ها را ایجاد می کند

و وارد کردن هر Prefix غیر از 32 در تنظیمات mode-config نتیجه ای در پی نخواهد داشت و سرویس فعال نخواهد شد.

در حال حاضر میکروتیک از هیچ یک از پروتکل های EAP پشتیبانی نمی کند

برای مطالعه: پک آموزشی مهندسی زیرساخت شبکه میکروتیک (MTCNA)

به همین منظور از Certificate برای اتصال استفاده می کنیم:

برای خروجی گرفتن Certificate ها در محیط CLI خط به خط دستورات زیر را وارد می کنیم:

certificate export-certificate ca/

certificate export-certificate client1 export-passphrase=1234567890/

از آنجایی که ویندوز Import کردن Crt وkey را بصورت همزمان پشتیبانی نمی کند

لذا باید با استفاده از نرم افزارهایی مثل Openssl آن را به یک فایل pkcs12 تبدیل نماییم:

openssl pkcs12 -export -out cl1.pfx -inkey cert_export_client1.key -in cert_export_client1.crt -certfile cert_export_ca.crt

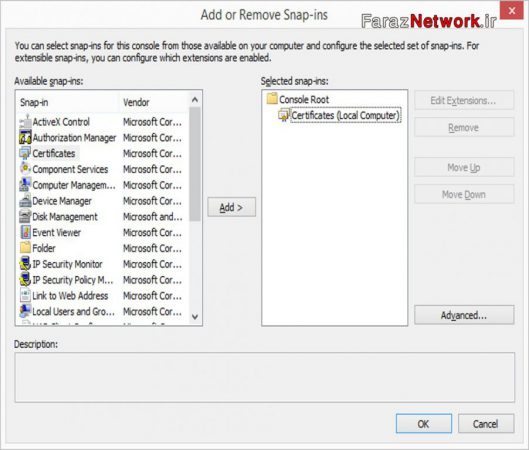

برای Import کردن Certificate در ویندوز در محیط run دستور mmc را وارد کرده و به شکل زیر کنسول certificate را اضافه می کنیم

برای مطالعه: جامع ترین پک آموزشی وایرلس میکروتیک (MTCWE)

سپس باید فایل مربوط به Certificate را در قسمت Personal و Trusted root certification حتماً Import کنیم.

در نهایت با ایجاد یک کانکشن VPN تنظیمات امنیتی را به شکل زیر قرار داده و روی دکمه Connect کلیک می کنیم:

برای ارائه اینترنت به کاربران IKEv2 در روتر برای این رنج باید NAT مربوطه ایجاد گردد.

جهت مشاهده فیلم های آموزشی میکروتیک بر روی این لینک کلیک نمایید.

نویسنده: مهندس بهداد رحمانی

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود