Active Directory Certificate Services (AD CS) :

خدمات قابل تنظیمی را برای صدور و مدیریت گواهیهای زیرساخت کلید عمومی (PKI) مورد استفاده در سیستمهای امنیتی نرمافزاری که از فناوریهای کلید عمومی استفاده میکنند، ارائه میکند.

گواهی های دیجیتالی که AD CS ارائه می دهد می تواند برای رمزگذاری و امضای دیجیتال اسناد و پیام های الکترونیکی استفاده شود.

علاوه بر این، این گواهیهای دیجیتال میتوانند برای احراز هویت حسابهای رایانه، کاربر یا دستگاه در یک شبکه استفاده شوند.

از گواهی های دیجیتال برای ارائه موارد زیر استفاده می شود:

- محرمانه بودن – از طریق رمزگذاری

- صداقت – از طریق امضای دیجیتال

- احراز هویت – با مرتبط کردن کلیدهای گواهی با حساب های رایانه، کاربر یا دستگاه در یک شبکه رایانه ای

این خدمات گواهی از Windows 2000 در دسترس بودند و همچنان به عنوان نقش سرور در Windows Server 2008 R2 در دسترس هستند.

مهم: با نصب AD CS، یک زیرساخت کلید عمومی (PKI) ایجاد یا توسعه می دهید. یک ساختار PKI که الزامات اکثر سازمان ها را برآورده می کند، یک سلسله مراتب چند لایه مرجع صدور گواهی (CA) است که یک CA ریشه آفلاین را پیاده سازی می کند.

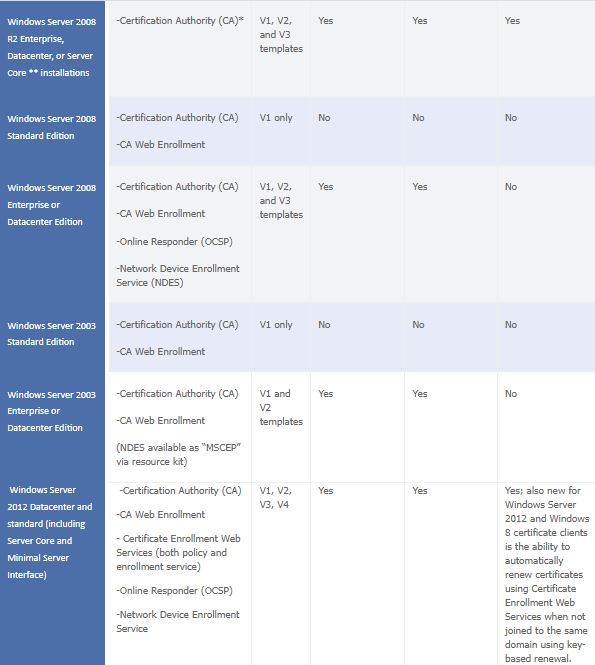

ویژگی های AD CS در نسخه های مختلف سیستم عامل :

AD CS ویژگی های زیر را ارائه می دهد:

- مقامات صدور گواهینامه (CAs): CAهای ریشه و فرعی برای صدور گواهی برای کاربران، رایانه ها و سرویس ها و مدیریت اعتبار گواهی استفاده می شوند.

- ثبت نام وب: ثبت نام وب به کاربران اجازه می دهد تا با استفاده از یک مرورگر وب به یک CA متصل شوند تا گواهینامه ها را درخواست کنند و لیست های ابطال گواهی (CRL) را بازیابی کنند.

- پاسخگوی آنلاین: سرویس پاسخگوی آنلاین درخواستهای وضعیت ابطال گواهیهای خاص را رمزگشایی میکند، وضعیت این گواهیها را ارزیابی میکند و یک پاسخ امضا شده حاوی اطلاعات وضعیت گواهی درخواستی را ارسال میکند.

- سرویس ثبت نام دستگاه شبکه: سرویس ثبت نام دستگاه شبکه به روترها و سایر دستگاه های شبکه که اکانت دامنه ندارند اجازه می دهد تا گواهینامه ها را دریافت کنند.

جدول زیر ویژگی های موجود برای مقامات صدور گواهینامه سازمانی را شرح می دهد:

مزایای AD CS :

می توانید از AD CS برای افزایش امنیت با اتصال هویت یک شخص، دستگاه یا سرویس به یک کلید خصوصی مربوطه استفاده کنید.

AD CS روشی مقرون به صرفه، کارآمد و ایمن برای مدیریت توزیع و استفاده از گواهی ها در اختیار شما قرار می دهد.

برنامه های کاربردی پشتیبانی شده توسط AD CS عبارتند از:

- Internet Protocol security (IPsec)

- virtual private network (VPN)

- secure wireless networks

- Multipurpose Internet Mail Extensions (S/MIME)

- Secure Socket Layer/Transport Layer Security (SSL/TLS), and digital signatures

- Encrypting File System (EFS), smart card logon

نقش خدمات گواهی اکتیو دایرکتوری :

نقش سرور AD CS در سیستمعاملهای Windows Server 2008 و Windows 2008 R2 خدمات قابل تنظیمی را برای ایجاد و مدیریت گواهیهای کلید عمومی مورد استفاده در سیستمهای امنیتی نرمافزار با استفاده از فناوریهای کلید عمومی ارائه میدهد.

AD CS علاوه بر اتصال هویت یک شخص، دستگاه یا سرویس به یک کلید خصوصی مربوطه، دارای ویژگی هایی است که به شما امکان می دهد ثبت نام و لغو گواهی را در محیط های مختلف مقیاس پذیر مدیریت کنید.

Enterprise Root CA در ADCS چیست؟

- Enterprise Root CA در ADCS نوعی مجوز صدور گواهی است که برای صدور گواهیهای دیجیتال به سازمانهای درون سازمانی استفاده میشود. Enterprise Root CA معمولاً روی سروری نصب می شود که در شبکه داخلی سازمان قرار دارد.

- Enterprise Root CA مسئول صدور گواهیهای دیجیتال برای همه انواع دیگر CA در سازمان و صدور گواهیهای دیجیتال برای دستگاهها و کاربران متصل به شبکه سازمانی است. Enterprise Root CA می تواند برای صدور گواهینامه های دیجیتال برای رمزگذاری SSL/TLS، امنیت ایمیل، امضای کد و موارد دیگر استفاده شود.

- سازمانهایی که از Enterprise Root CA استفاده میکنند معمولاً از امنیت بالایی برخوردار هستند و برای گواهیهای دیجیتالی خود به درجه بالاتری از اعتماد نیاز دارند. به این ترتیب، Enterprise Root CA معمولاً گرانتر و نصب و نگهداری آن دشوارتر از سایر انواع CA است.

چرا باید یک Enterprise Root CA در ADCS راه اندازی کنید؟

Enterprise Root Certificate Authority (CA) یک CA سطح بالایی است که مورد اعتماد همه افراد سازمان است. Enterprise Root CA معمولاً روی یک کنترلر دامنه نصب می شود و با خدمات دامنه Active Directory (AD DS) یکپارچه می شود.

به عنوان بالاترین سطح قدرت در سلسله مراتب PKI، Enterprise Root CA گواهینامه ها را برای همه CA های دیگر در PKI صادر و امضا می کند. به نوبه خود، این CA های دیگر برای دستگاه ها، کاربران و برنامه ها گواهی صادر و امضا می کنند. با داشتن یک Enterprise Root CA متمرکز، سازمان ها می توانند به راحتی امنیت و کنترل دسترسی را مدیریت کنند.

یک Enterprise Root CA چندین مزیت را نسبت به یک CA ریشه مستقل دارد که برخی از آنها عبارتند از:

- Enterprise Root CA را می توان با Active Directory Domain Services ادغام کرد که مدیریت را ساده کرده و امنیت را افزایش می دهد. CAهای ریشه مستقل با AD DS یکپارچه نیستند و برای مدیریت نیاز به تلاش بیشتری دارند.

- Enterprise Root CA می تواند برای رایانه ها و کاربران در دامنه AD DS گواهی صادر کند. CAهای ریشه مستقل فقط می توانند برای رایانه ها گواهی صادر کنند.

- Enterprise Root CA را می توان به سرورهای دیگری که AD CS را اجرا می کنند تکرار کرد تا خدمات صدور گواهینامه اضافی را ارائه دهد. CAهای ریشه مستقل قابل تکرار نیستند.

- CAهای ریشه سازمانی از لیستهای ابطال گواهی (CRL) پشتیبانی میکنند که به اطمینان از عدم استفاده از گواهیهای باطل شده کمک میکند. CAهای ریشه مستقل از CRL پشتیبانی نمی کنند.

- CAهای ریشه سازمانی را می توان برای استفاده از ماژول های امنیتی سخت افزار (HSM) برای محافظت از کلید خصوصی پیکربندی کرد. این برای محیط های با امنیت بالا مهم است. CAهای ریشه مستقل نمی توانند از HSM استفاده کنند.

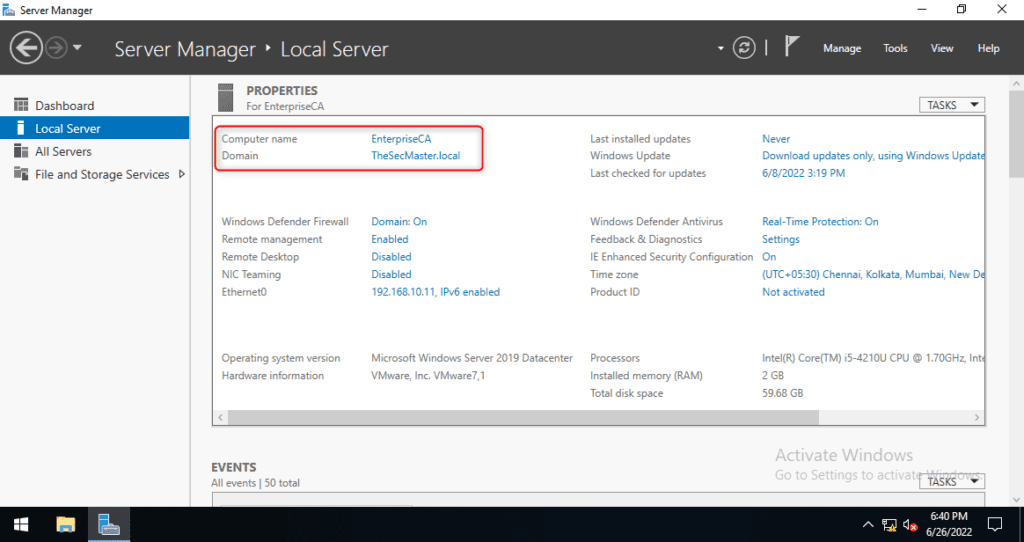

شرایط لازم برای راه اندازی Enterprise Root CA در ADCS:

یک windows server ( یک ماشین مجازی)

یک Administrator account برای راه اندازی ADCS

Enterprise Root را می توان فقط روی Domain Member Server پیکربندی کرد.

چگونه یک Enterprise Root CA در سرور ویندوز راه اندازی کنیم؟

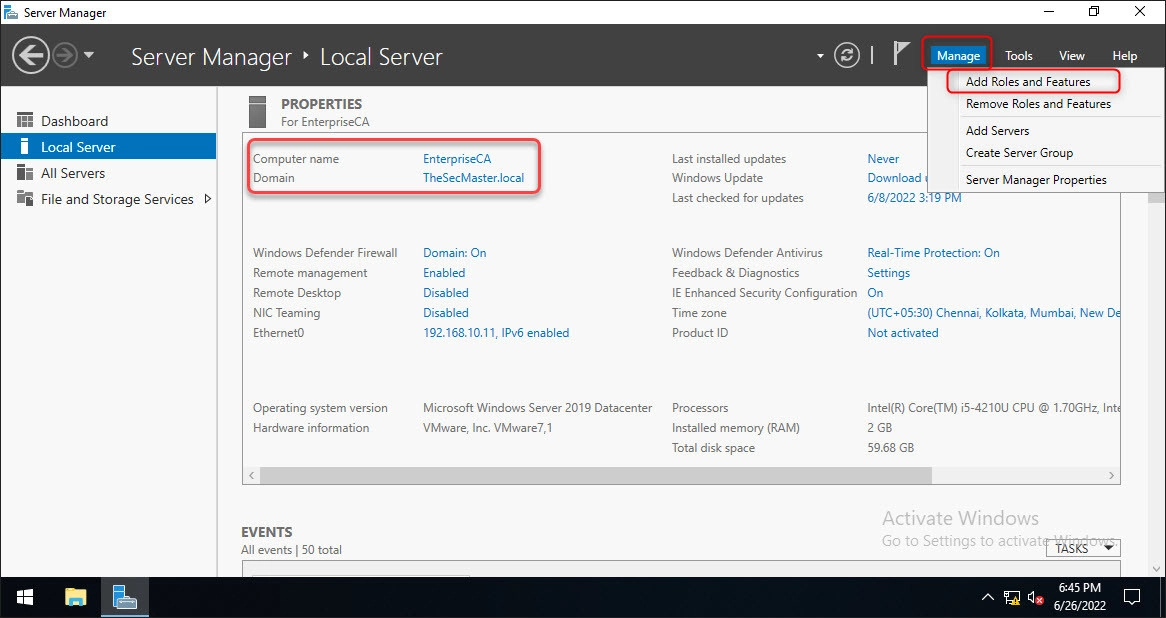

بیایید این فرآیند را با تنظیم نقش ADCS آغاز کنیم. «اAdd Roles and Featuresا» را باز کنید.

در Server Manager، به Manage –> Add Roles and Features بروید.

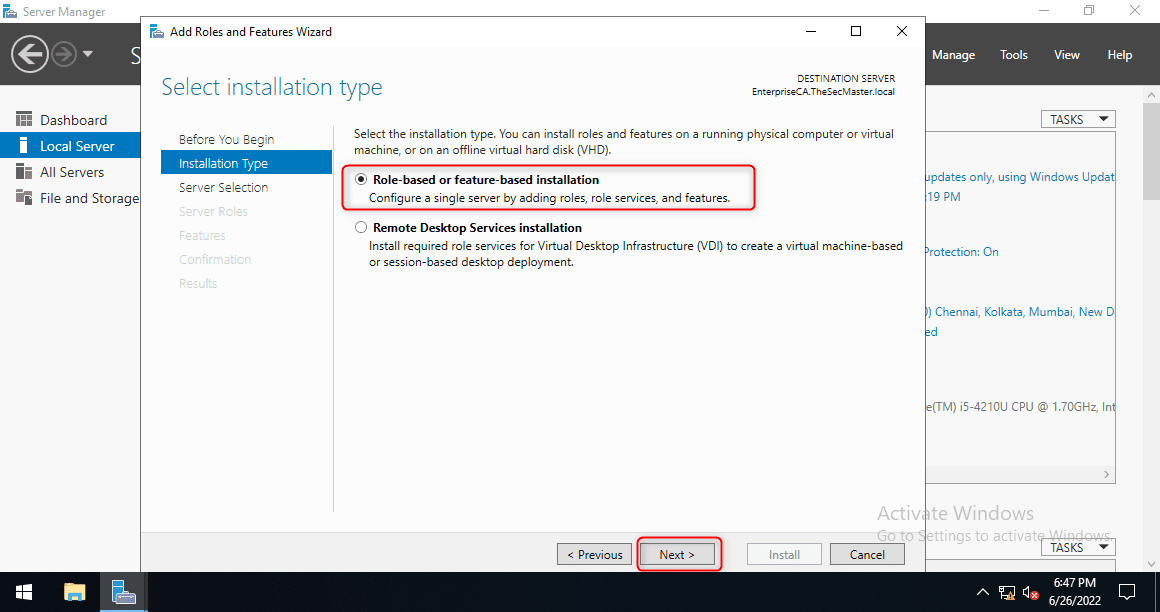

روی دکمه Next در ,wizard «اAdd Roles and Featuresا» کلیک کنید.نصب مبتنی بر نقش یا ویژگی را انتخاب کنید زیرا مبتنی بر نقش است

روی Next کلیک کنید.

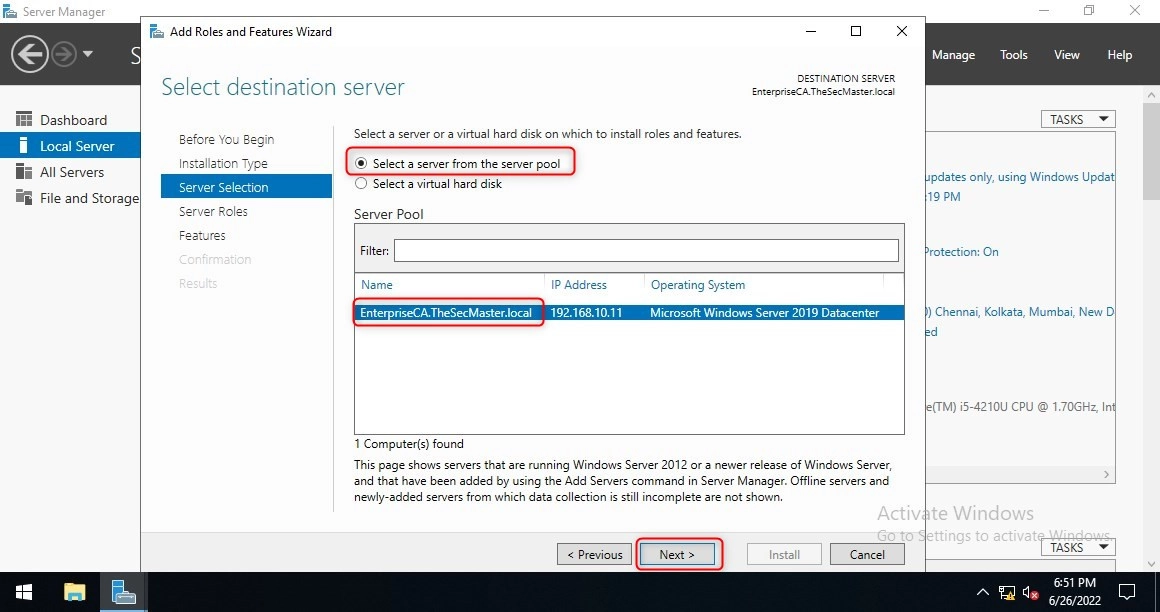

از آنجایی که فقط local server دارد، آن local server را انتخاب کنید سپس روی Next کلیک کنید.

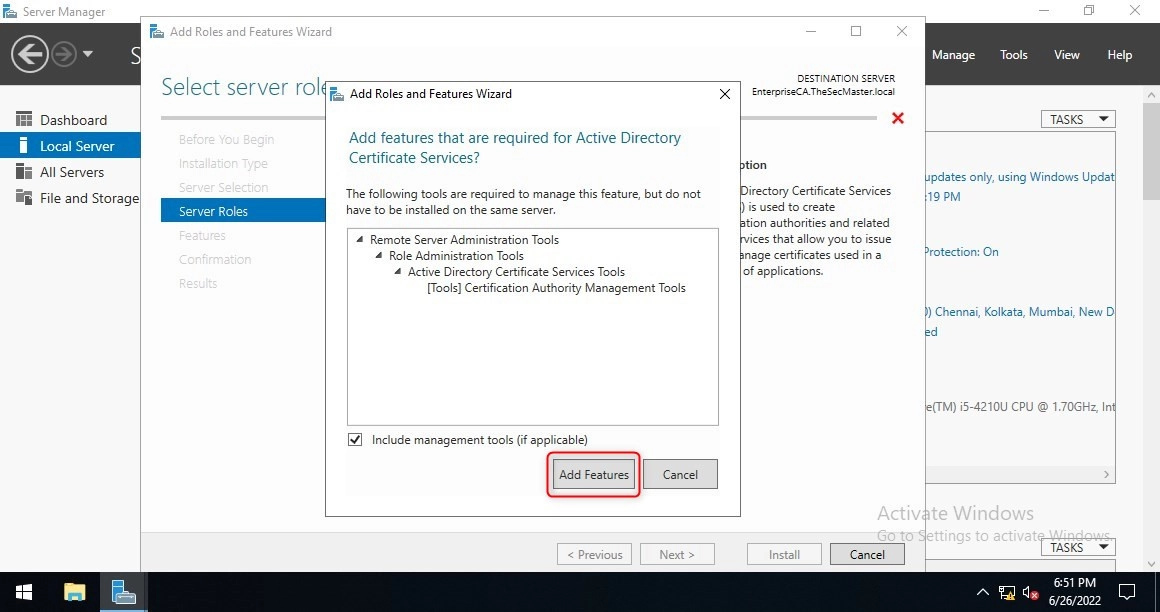

نقش Active Directory Certificate Services را انتخاب کنید و سپس روی Next کلیک کنید.

برای افزودن ویژگیهای ADCS روی دکمه «اAdd Features» کلیک کنید.

روی Next و دوباره Next کلیک کنید.

روی Next و دوباره Next کلیک کنید. این شما را به wizard نصب ADCS می برد.

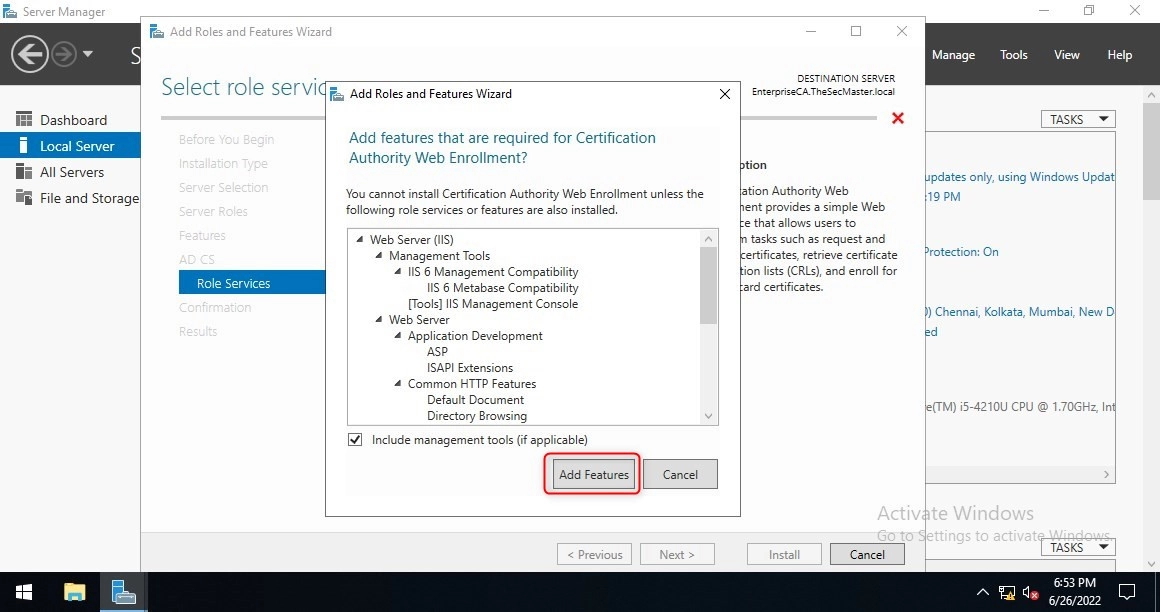

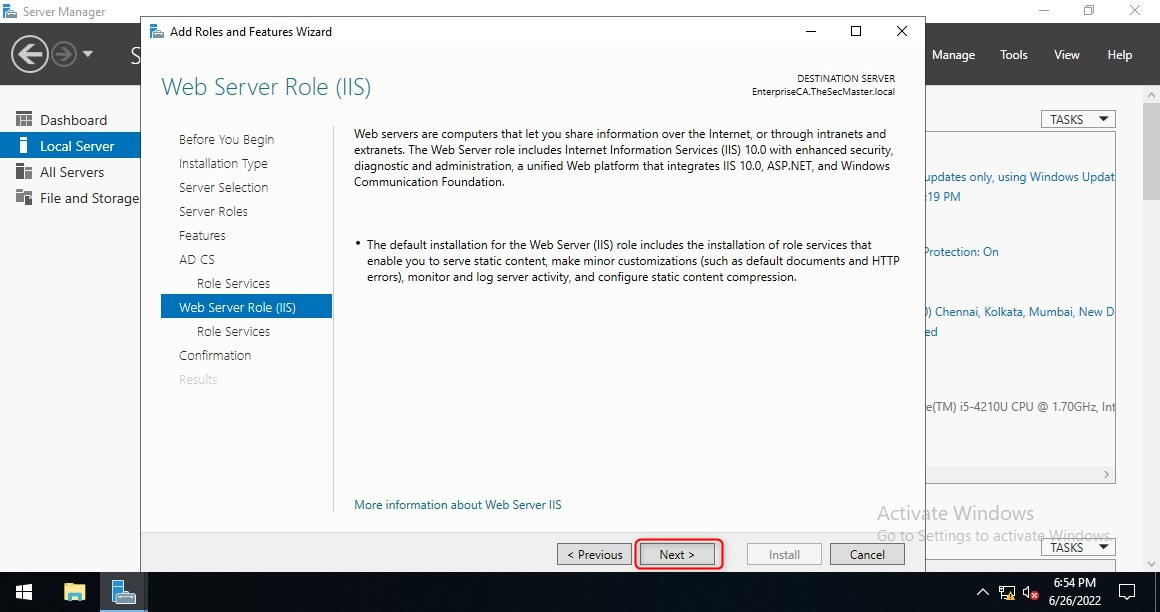

روی دکمه Next کلیک کنید تا فرآیند نصب ADCS و افزودن ویژگیها برای ثبتنام وب آغاز شود.

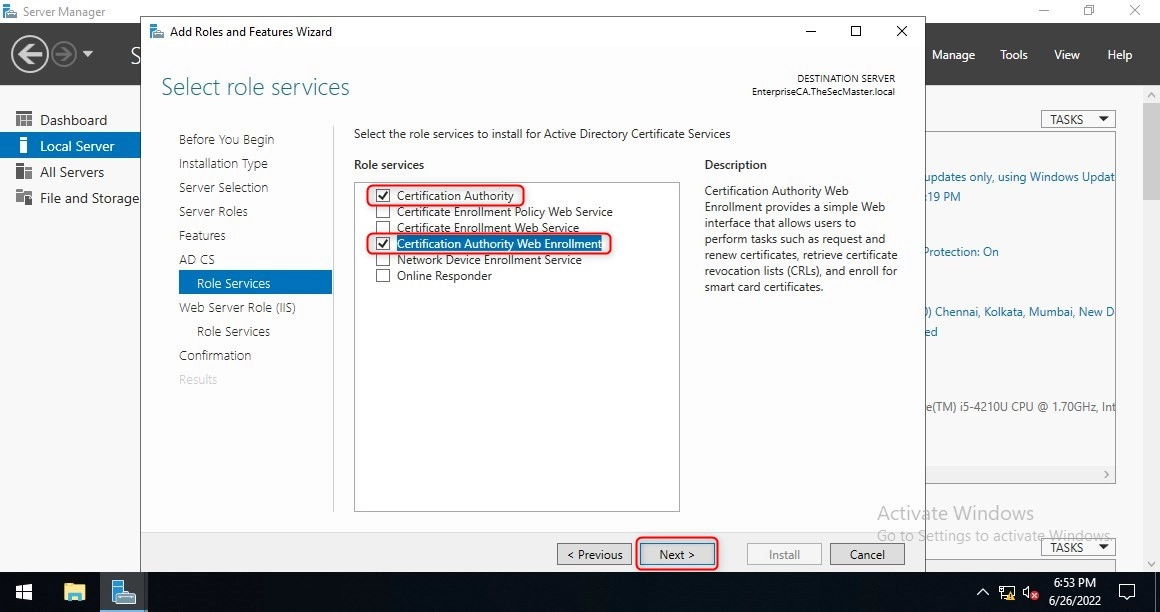

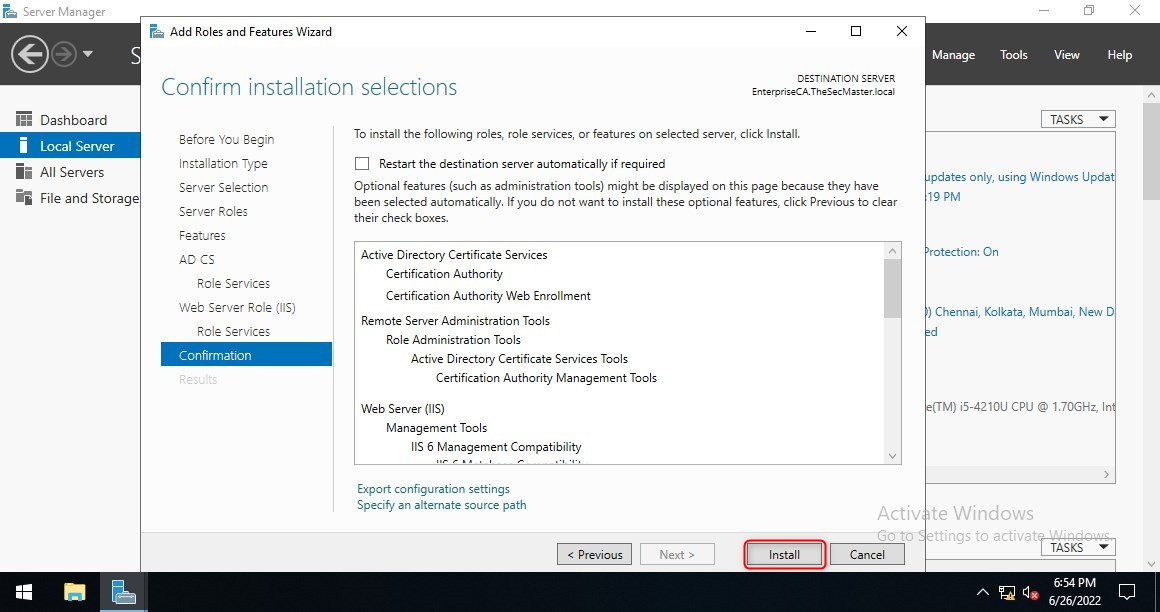

نقشهای «‘Certificate Authority» و «Certification Authority Web Enrollment» را انتخاب کنید.

گزینههای اول و چهارم نقشهای Certificate Authority و Certification Authority Web Enrollment را انتخاب کنید سپس روی Next کلیک کنید.

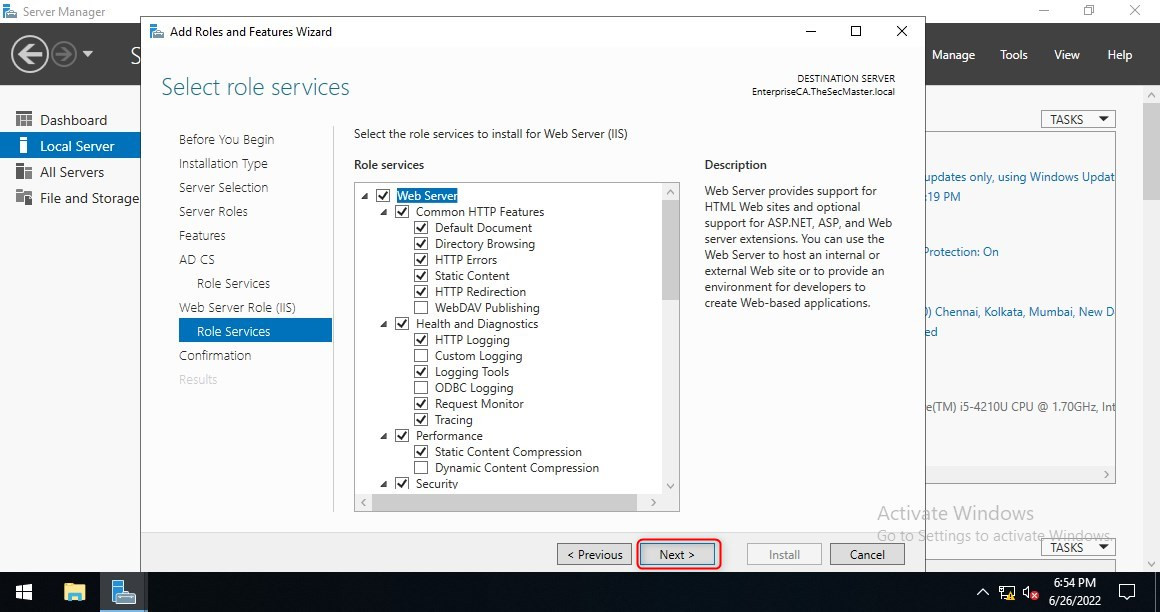

از آنجایی که ما در حال نصب Web Server Roll (IIS) با خدمات نقش پیش فرض هستیم، روی Next کلیک کنید.

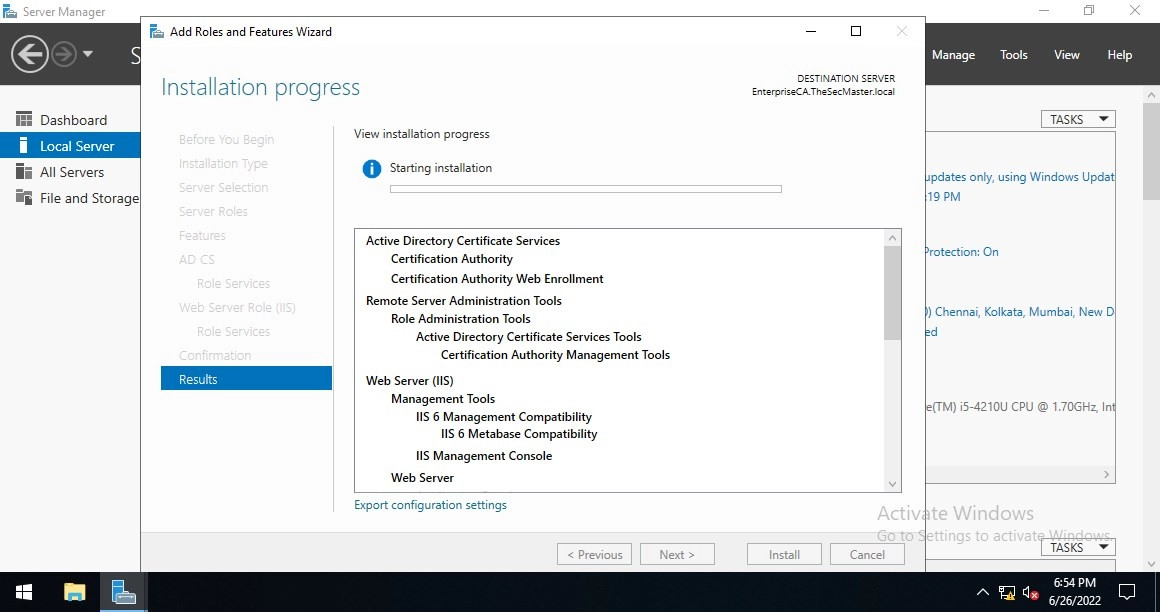

روی دکمه نصب کلیک کنید تا نقشهای «Certificate Authority» و «Certification Authority Web Enrollment» را نصب کنید.

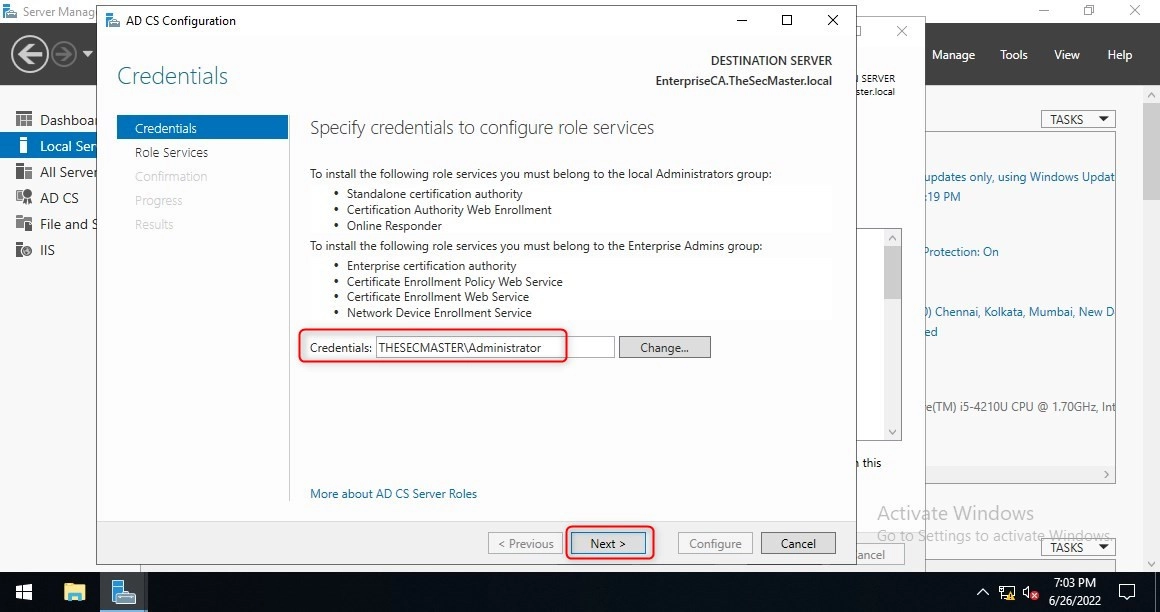

راهاندازی wizard پیکربندی Active Directory Certificate Service پس از اتمام مراحل نصب، از تنظیمات درخواست میکند، «Configure Active Directory Certificate Services on destination server» را انتخاب کنید تا wizard پیکربندی ADCS شروع شود.

به طور پیش فرض، Domain Account باید انتخاب شود (سرور عضو دامنه است). فقط مطمئن شوید که انتخاب شده است سپس روی Next کلیک کنید.

نقشهای «Certificate Authority» و «Certification Authority Web Enrollment» را در جادوگر پیکربندی ADCS انتخاب کنید.

شما مجاز به بررسی نقشهای «مرجع صدور گواهی» و «ثبتنام در وب مرجع صدور گواهی» هستید و سپس روی Next کلیک کنید.

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود