این دوره برای آماده سازی دانشجویان برای شرکت در آزمون LPIC-3 303 (گواهینامه امنیتی) طراحی شده است.

گواهینامه LPIC-3 نقطه اوج برنامه صدور گواهینامه حرفه ای چند سطحی LPI است.

LPIC-3 برای لینوکس حرفه ای در سطح سازمانی طراحی شده است و نشان دهنده بالاترین سطح گواهینامه حرفه ای لینوکس از نظر توزیع بی طرف در صنعت است.

سه گواهینامه تخصصی LPIC-3 جداگانه در دسترس است.

گذراندن هر یک از سه امتحان گواهینامه LPIC-3 را برای آن تخصص اعطا می کند.

linux lpic 3 – 303 یکی از جذاب ترین دوره های امنیت لینوکس می باشد.

که دوره پیشرفته از سطح لینوکس است.

و یک منبع جامع ویژه افرادی می باشد که خود را جهت شرکت در آزمون lpic 303 آماده می کنند.

در این دوره فوق حرفه ای، شما ترفندها و راهکارهای عملی از بین بردن ریسک ها و تهدیدها را می آموزید.

این دوره به صورت کاملا عملی و سناریو محور طبق سرفصل های موسسه LPI تدریس شده است.

و حرفه ای ترین دوره امنیت شبکه و سرویس های هاستینگ لینوکسی می باشد.

-

سر فصل های دوره آموزشی linux lpic 3 – 303

-

پارت اول : معرفی دوره

-

پارت دوم : امنیت وب سرورهای لینوکس

-

پارت سوم : پیکربندی فایروال در لینوکس

-

پارت چهارم : نصب و پیکربندی آنتی ویروس و آنتی شلر

-

پارت پنجم : نصب و پیکربندی Mod Security

-

پارت ششم : راهکارهای عملی و مناسب جهت جلوگیری از حملات DDOS

-

پارت هفتم : بررسی ابزار Rootkit hunter

-

پارت هشتم : محدود کردن دسترسی در لینوکس

-

امن سازی پوشه tmp/

-

امن سازی پوشه var/

-

پارت نهم : ایمن سازی Apache/HTTP/HTTPS

-

پارت دهم : امنیت پروتکل SSH

-

پارت یازدهم : امنیت سرویس های لینوکس

-

ایمن سازی سرویس دهنده PHP

-

ایمن سازی BIND/DNS

-

ایمن سازی سرویس FTP

-

ایمن سازی سرویس Mail

-

ایمن سازی سرویس دهنده SQL

-

پارت دوازدهم : مانیتورنیگ سرورهای لینوکسی

-

پارت سیزدهم : راهکارهای عملی جهت جلوگیری از Bypass سرور

-

پارت چهاردهم : جلوگیری از سیمیلینک خوردن و روت شدن سرور

سر فصل دوره :

معرفی دوره آموزشی امنیت سرورهای لینوکسی

درخواست مشاوره

برای کسب اطلاعات بیشتر درباره این دوره درخواست مشاوره خود را ارسال کنید و یا با ما در تماس باشید.

درخواست مشاورهدوره های مرتبط

دوره آموزشی 202 Linux LPIC-2

دوره 100% عملی و کاربردی تدریس شده

دوره آموزشی لینوکس 201 LPIC-2

دوره 100% عملی و کاربردی تدریس شده

دوره آموزشی BSD Associate

دوره 100% عملی و کاربردی تدریس شده

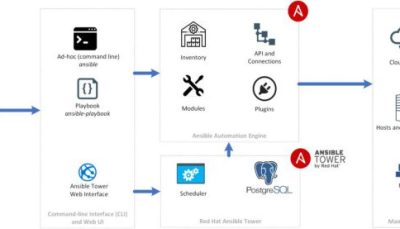

آموزش مدیریت متمرکز شبکه با Ansible

دوره 100% عملی و کاربردی تدریس شده

امتیاز دانشجویان دوره

نظرات

تنها اشخاصی که این محصول را خریداری کرده اند و وارد سایت شده اند می توانند در مورد این محصول بازبینی ارسال کنند.

1,690,000 تومان 599,000 تومان

mohammad.arshia.mohammad

سلام دوره حدودا چند ساعته ؟