چگونه یک بک دور را در یک وبسایت وردپرسی هک شده پیدا کنیم و مشکل را برطرف کنیم؟

چگونه یک بک دور را در یک وبسایت وردپرسی هک شده پیدا کنیم و مشکل را برطرف کنیم؟

آیا وب سایت وردپرس شما هک شده است؟

هکرها اغلب یک درب پشتی نصب میکنند تا مطمئن شوند حتی پس از اینکه وبسایت خود را ایمن کردید میتوانند دوباره وارد شوند. مگر اینکه بتوانید آن درپشتی را بردارید، در غیر این صورت هیچ مانعی برای ورود مجدد آنها وجود ندارد.

در این مقاله به شما نشان خواهیم داد که چگونه یک درب پشتی را در یک سایت وردپرس هک شده پیدا کنید و مشکل را برطرف کنید.

چگونه بفهمیم وب سایت شما هک شده است؟

اگر یک وب سایت وردپرسی دارید، پس باید امنیت را جدی بگیرید. به این دلیل که وب سایت ها به طور متوسط 44 بار در روز مورد حمله قرار می گیرند.

اما اگر سایت شما قبلا هک شده باشد چه؟

برخی از نشانههایی که سایت وردپرس شما هک شده است شامل کاهش ترافیک یا عملکرد وبسایت، اضافه شدن بد لینک ها یا فایلهای ناشناخته، خرابی صفحه اصلی، ناتوانی در ورود به سیستم، حسابهای کاربری جدید مشکوک و موارد دیگر است.

پاکسازی وب سایت هک شده می تواند فوق العاده دردناک و دشوار باشد. همچنین باید مطمئن شوید که سایت خود را برای هر گونه بدافزاری که هکرها از آن جا گذاشته اند اسکن می کنید.

و فراموش نکنید که درب پشتی را ببندید.

یک هکر هوشمند می داند که شما در نهایت وب سایت خود را پاکسازی خواهید کرد. اولین کاری که آنها ممکن است انجام دهند این است که یک درب پشتی نصب کنند، به طوری که پس از اینکه درب ورودی را به وب سایت وردپرس خود ایمن کردید، بتوانند به صورت مخفیانه وارد شوند.

درب پشتی چیست؟

درپشتی کدی است که به یک وب سایت اضافه می شود که به هکر اجازه می دهد در حالی که شناسایی نشده باقی میماند و ورود عادی را دور می زند، به سرور دسترسی پیدا کند. این به هکر اجازه می دهد حتی پس از یافتن و حذف افزونه یا آسیب پذیری مورد سوء استفاده قرار گرفته، دوباره به وب سایت دسترسی پیدا کند.

بنابراین درهای پشتی مرحله بعدی هک پس از نفوذ هکر هستند.

بک دور ها اغلب از آپگرید وردپرس جان سالم به در می برند. این بدان معناست که سایت شما تا زمانی که درب پشتی را پیدا و پاکسازی نکنید آسیب پذیر خواهد بود.

درهای پشتی چگونه کار می کنند؟

برخی از درهای پشتی به سادگی نام های کاربری ادمین مخفی ( ) هستند. آنها به هکر اجازه می دهند که به طور معمول با تایپ یک نام کاربری و رمز عبور وارد سیستم شود. از آنجایی که نام کاربری پنهان است، شما حتی نمی دانید که شخص دیگری به وب سایت شما دسترسی دارد.

درهای پشتی پیچیده تر می توانند به هکر اجازه دهند تا کد PHP را اجرا کند. آنها به صورت دستی کد را با استفاده از مرورگر وب خود به وب سایت شما ارسال می کنند.

سایر بک دور ها دارای یک رابط کاربری کامل هستند که به آنها امکان می دهد ایمیل ها را به عنوان سرور میزبان وردپرس شما ارسال کنند، پرس و جوهای پایگاه داده SQL و موارد دیگر را اجرا کنند.

برخی از هکرها بیش از یک فایل Backdoor را به جا می گذارند. بعد از اینکه یکی را آپلود کردند، دیگری را برای اطمینان از دسترسی خود اضافه می کنند.

درهای پشتی کجا پنهان می شوند؟

در هر موردی که ما پیدا کردهایم، درب پشتی شبیه فایل وردپرس است. کدهای درب پشتی در یک سایت وردپرس معمولاً در مکانهای زیر ذخیره میشوند:

یک قالب وردپرس ، اما احتمالاً قالبی که اکنون از آن استفاده می کنید یک بک دور نباشد. وقتی وردپرس را بهروزرسانی میکنید، کد موجود در قالب بازنویسی نمیشود، بنابراین قالب مکان خوبی برای قرار دادن درب پشتی است. به همین دلیل است که توصیه می کنیم تمام تم های غیرفعال را حذف کنید.

افزونه های وردپرس مکان مناسب دیگری برای مخفی کردن درب پشتی هستند. مانند تم ها، آنها توسط به روز رسانی های وردپرس بازنویسی نمی شوند و بسیاری از کاربران تمایلی به ارتقاء افزونه ها ندارند.

پوشه آپلود ممکن است حاوی صدها یا هزاران فایل رسانه ای باشد، بنابراین مکان مناسب دیگری برای مخفی کردن درب پشتی است. وبلاگ نویسان تقریباً هرگز محتویات آن را بررسی نمی کنند زیرا فقط یک تصویر را آپلود می کنند و سپس از آن در یک پست استفاده می کنند.

فایل wp-config.php حاوی اطلاعات حساسی است که برای پیکربندی وردپرس استفاده می شود. این یکی از فایل های بسیار هدفمند توسط هکرها است. و ممکن است بک دور در این قسمت قرار گرفته باشد.

پوشه wp-includes حاوی فایل های PHP مورد نیاز برای اجرای صحیح وردپرس است. این مکان دیگری است که ما درهای پشتی را مییابیم زیرا اکثر صاحبان وبسایت بررسی نمیکنند که پوشه حاوی چه چیزی است.

نمونه هایی از درهای پشتی

در اینجا چند نمونه از جایی که هکرها درهای پشتی را آپلود کرده اند آورده شده است. در یکی از سایت هایی که پاک سازی شده است درب پشتی در پوشه wp-includesبود. نام این فایل wp-user.phpبود نامی که به اندازه کافی بیگناه به نظر میرسد، اما در حالت عادی وقتی وردپرس را نصب می کنید با چنین فایلی روبرو نمی شوید.

در نمونه ای دیگر، ما یک فایل PHP به نام hello.phpرا در پوشه آپلود مشاهده می کنیم. این فایل به عنوان پلاگین Hello Dolly به نظر میرسید. نکته عجیب این است که هکر آن را به جای این که در پوشه افزونه ها قرار دهد در پوشه آپلود قرار داده است.

ما همچنین درهای پشتی را پیدا کرده ایم که از .phpبه عنوان پسوند فایل استفاده نمی کنند. یک مثال فایلی به نام wp-content.old.tmp بود، همچنین در برخی موارد درهای پشتی را در فایلهایی با پسوند پیدا کردهایم ..zip

همانطور که می بینید، هکرها هنگام مخفی کردن یک درب پشتی می توانند رویکردهای بسیار خلاقانه ای داشته باشند.

در بیشتر موارد، فایل ها با کد Base64 کدگذاری می شدند که می تواند انواع عملیات را انجام دهد. به عنوان مثال، آنها می توانند پیوندهای هرزنامه اضافه کنند، صفحات اضافی اضافه کنند، سایت اصلی را به صفحات هرزنامه هدایت کنند و موارد دیگر.

با این اوصاف، بیایید نگاهی به نحوه پیدا کردن درب پشتی در یک سایت وردپرس هک شده و پاکسازی آن بیندازیم.

چگونه یک درب پشتی را در یک سایت وردپرس هک شده پیدا کنیم و آن را برطرف کنیم

اکنون می دانید که درب پشتی چیست و در کجا ممکن است پنهان شود. اما قسمت سخت پیدا کردن آن است! پس از پیدا کردن بک دور، پاک کردن آن به آسانی حذف هر فایل یا کد دیگری است.

- کدهای بالقوه مخرب را اسکن کنید

ساده ترین راه برای اسکن وب سایت خود از نظر درهای پشتی و آسیب پذیری، استفاده از افزونه اسکنر بدافزار وردپرس ( malware scanner plugin ) است . ما Securi را توصیه می کنیم زیرا به ما کمک کرد 450000 حمله وردپرس را در 3 طول ماه مسدود کنیم ، از جمله 29690 حمله مرتبط با درب پشتی.

آنها یک افزونه رایگان به نام Sucuri Security برای وردپرس ارائه می دهند که به شما امکان می دهد وب سایت خود را برای تهدیدهای رایج اسکن کنید و امنیت وردپرس خود را سخت تر کنید. نسخه پولی شامل یک اسکنر سمت سرور است که هر ۲۴ ساعت یک بار اجرا می شود. این اسکنر به دنبال در های پشتی و سایر مشکلات امنیتی می گردد.

- پوشه پلاگین های خود را حذف کنید

جستجو در پوشه افزونه ها به دنبال فایلها و کدهای مشکوک زمانبر است. و از آنجایی که هکرها بسیار زیرک هستند، هیچ تضمینی وجود ندارد که یک درب پشتی پیدا کنید.

بهترین کاری که می توانید انجام دهید این است که دایرکتوری پلاگین های خود را حذف کنید و سپس پلاگین های خود را مجدداً از ابتدا نصب کنید . این تنها راهی است که می توانید مطمئن شوید که هیچ درب پشتی در افزونه های شما وجود ندارد.

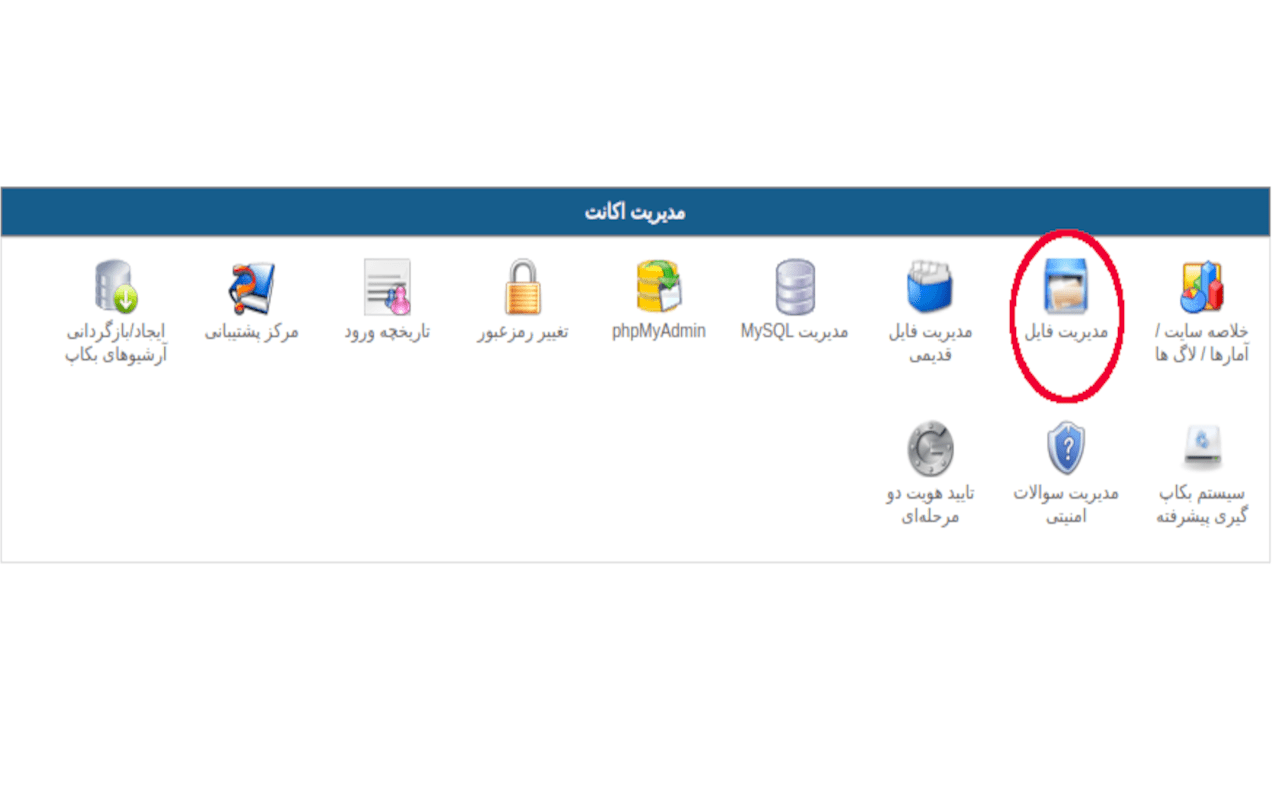

شما می توانید با استفاده از یک سرویس فایل منیجر یا مدیر فایل در هاست وردپرس خود به فهرست پلاگین های خود دسترسی پیدا کنید .برای رفتن به پوشه های وب سایت خود باید از یک نرم افزار مدیریت هاست استفاده کنید. همانند تصویر زیر پس از ورود به نرم افزار مدیریت هاست بر روی گزینه file manager کلیک کنید.

سپس باید وارد پوشه public html شوید.

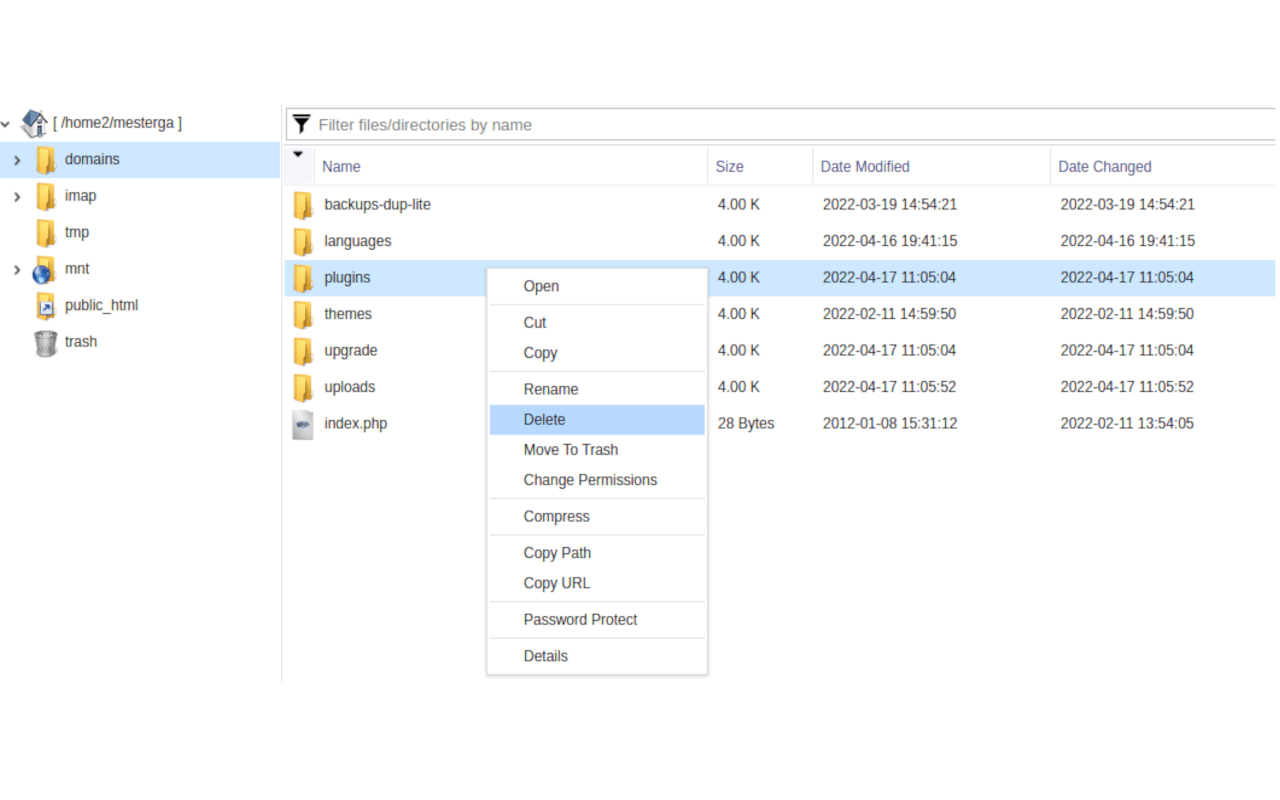

و پوشه wp-contant را باز کنید تا محل قرار گیری پوشه plugins را مشاهده کنید.

اکنون پوشه افزونه ها ( plugins ) را در این صفحه مشاهده می کنید. بر روی آن راست کلیک کرده و گزینه delete را انتخاب کنید. با این کار تمام افزونه های خود را پاک می کنید و اطلاعات این افزونه ها نیز پاک می شود. بنابراین اگر درب پشتی در این قسمت مخفی شده باشد همراه با این افزونه ها پاک خواهد شد.

- پوشه تم های خود را حذف کنید

به همین ترتیب، به جای صرف زمان برای جستجوی درب پشتی در میان فایلهای تم خود، بهتر است فقط آنها را حذف کنید.

پس از اینکه پوشه خود را حذف کردید plugin، به سادگی می توانید پوشه themesرا به همان روش حذف کنید.

شما نمی دانید که آیا درب پشتی در این پوشه وجود دارد یا خیر، اما اگر وجود داشته، اکنون از بین رفته است. شما فقط در زمان صرفه جویی کرده اید و یک نقطه حمله اضافی را حذف کرده اید.

اکنون می توانید تم هایی را که نیاز دارید دوباره نصب کنید.

- پوشه Uploads را برای فایل های PHP جستجو کنید

در مرحله بعد، باید به پوشه uploads نگاهی بیندازید و مطمئن شوید که هیچ فایل PHP داخل آن وجود ندارد.

دلیل خوبی برای قرار گرفتن یک فایل PHP در این پوشه وجود ندارد زیرا این پوشه برای ذخیره فایل های رسانه ای مانند تصاویر طراحی شده است. بنابراین اگر یک فایل PHP در آنجا پیدا کردید، باید حذف شود.

مانند پوشه های pluginsو themes ، پوشه uploads را در wp-contant پیدا خواهید کرد . در داخل پوشه برای هر سال و ماهی که فایلها را آپلود کردهاید، چندین پوشه پیدا خواهید کرد. شما باید هر پوشه را برای فایل های PHP بررسی کنید.

در حالت عادی باید به جست و جو در این پوشه ها ادامه دهید تا مطمئن شوید هیچ گونه فایل php در این پوشه ها قرار ندارد. اما اگر یک فرد متخصص هستید و با SSH آشنایی دارید می توانید با استفاده از کد زیر به جستجوی هر گونه فایل با فرمت php در پوشه uploads بپردازید.

find uploads -name “*.php” -print

- فایل htaccess را حذف کنید

برخی از هکرها ممکن است کدهای تغییر مسیر را به فایل htaccess . شما اضافه کنند که بازدیدکنندگان شما را به وب سایت دیگری ارسال می کند.

با استفاده از یک سرویس مدیر فایل، به سادگی فایل را از دایرکتوری public-htmlوب سایت خود حذف کنید سپس این فایل به طور خودکار دوباره ایجاد می شود.

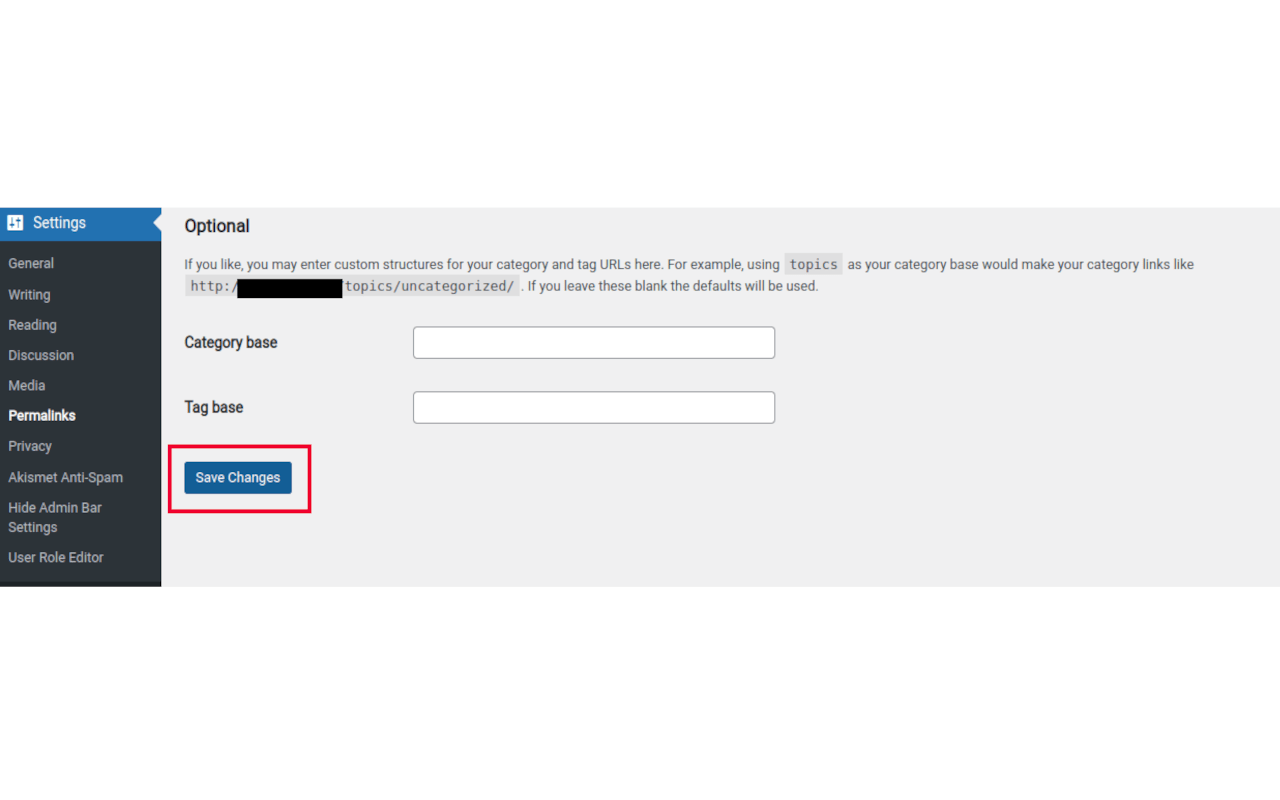

اگر به دلایلی این فایل دوباره ایجاد نشد، باید به بخش تنظیمات ( setting ) » پیوندهای ثابت ( Permalinks ) در پنل مدیریت وردپرس خود بروید. و با کلیک بر روی دکمه “ذخیره تغییرات” یک فایل .htaccess جدید ذخیره می شود.

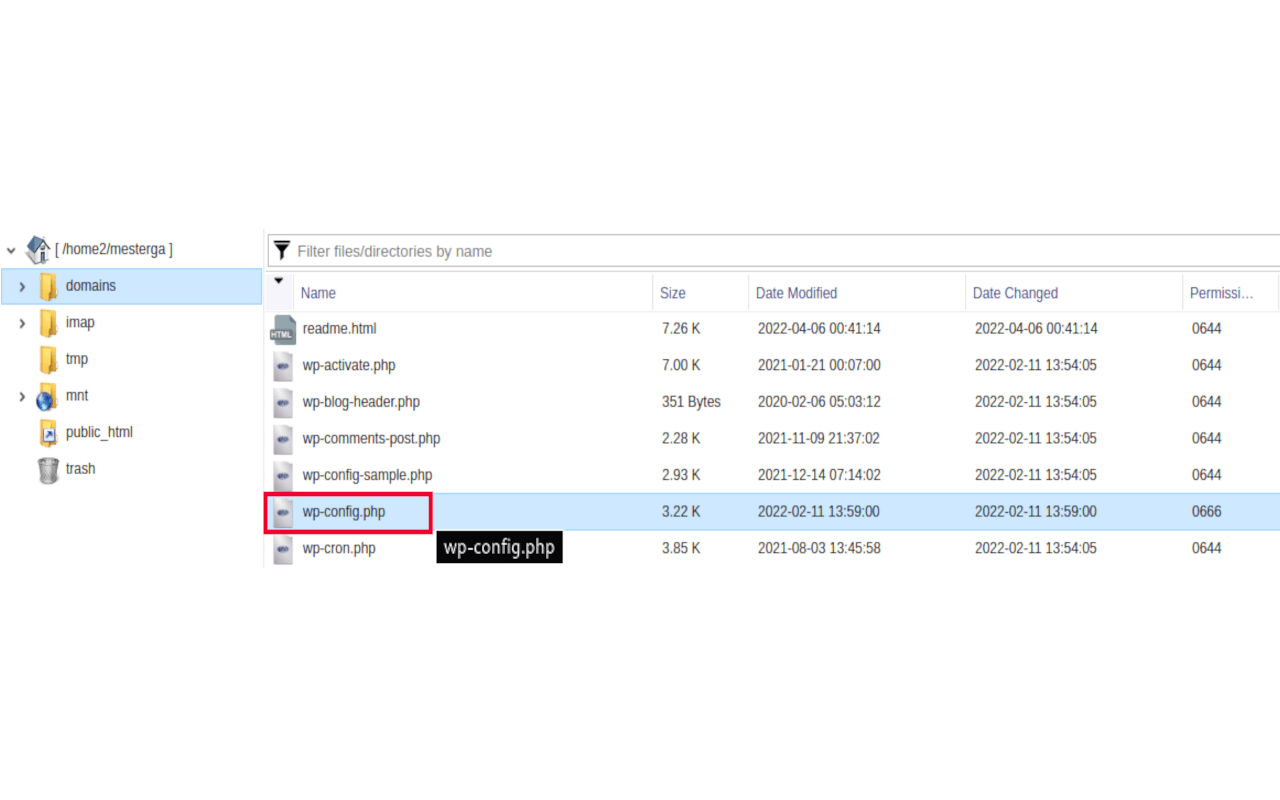

- فایل wp-config.php را بررسی کنید

فایل wp-config.php این فایل یکی از فایل های اصلی وردپرس است که حاوی اطلاعاتی است که به وردپرس اجازه می دهد با پایگاه داده، کلیدهای امنیتی نصب وردپرس شما و گزینه های توسعه دهنده ارتباط برقرار کند.

فایل در پوشه public-html وب سایت شما یافت می شود. با بازکردن این فایل می توانید محتویات این فایل را مشاهده کنید.

اکنون باید محتویات فایل را با دقت نگاه کنید تا ببینید آیا چیزی وجود دارد که نامناسب به نظر می رسد. ممکن است مفید باشد که فایل را با فایل پیش فرضی wp-config-sample.phpکه در همان پوشه قرار دارد مقایسه کنید مانند .

شما باید هر کدی را که مطمئن هستید به آن تعلق ندارد حذف کنید.

- یک نسخه پشتیبان از وب سایت را بازیابی کنید

اگر به طور منظم از وب سایت خود نسخه پشتیبان تهیه می کنید و هنوز نگران این هستید که وب سایت شما کاملاً پاک نیست، بازیابی یک نسخه پشتیبان راه حل خوبی است.

شما باید وب سایت خود را به طور کامل حذف کنید و سپس یک نسخه پشتیبان را که قبل از هک شدن وب سایت شما دخیره شده است، بازیابی کنید. این یک گزینه برای همه نیست، اما در این شرایط شما را 100٪ مطمئن می کند که سایت شما ایمن است.

چگونه از هک در آینده جلوگیری کنیم؟

اکنون که وب سایت خود را پاکسازی کرده اید، زمان آن رسیده است که امنیت سایت خود را برای جلوگیری از هک شدن در آینده ارتقا دهید.

- به طور منظم از وب سایت خود نسخه پشتیبان تهیه کنید

اگر تا به امروز به طور منظم از وب سایت خود نسخه پشتیبان تهیه نکرده اید، امروز روز شروع کار است.

وردپرس راه حل داخلی برای پشتیبان گیری ندارد. با این حال، چندین پلاگین پشتیبان وردپرس عالی وجود دارد که به شما امکان می دهد به طور خودکار از وب سایت وردپرس خود نسخه پشتیبان تهیه کرده و بازیابی کنید.

UpdraftPlus یکی از بهترین افزونه های پشتیبان وردپرس است. این به شما امکان می دهد برنامه های پشتیبان گیری خودکار را تنظیم کنید و در صورت بروز اتفاق بد به شما کمک می کند تا سایت وردپرس خود را بازیابی کنید.

- یک پلاگین امنیتی نصب کنید

زمانی که مشغول کار بر روی کسب و کار خود هستید، احتمالاً نمی توانید بر روی همه مواردی که بر روی وب سایت شما قرار می گیرد نظارت کنید. به همین دلیل است که توصیه می کنیم از یک افزونه امنیتی مانند Sucuri استفاده کنید.

ما Sucuri را توصیه می کنیم زیرا این افزونه در وظیفه ای که باید انجام دهد واقعا خوب است. نشریات بزرگی مانند CNN، USA Today، PC World، TechCrunch، The Next Web و دیگران نیز با این موضوع موافق هستند.

- ورود به وردپرس را امن تر کنید

همچنین مهم است که ورود به وردپرس خود را ایمن تر کنید. بهترین راه برای شروع این است که هنگام ایجاد حساب کاربری در وب سایت شما ، از رمزهای عبور قوی استفاده کنید. ما همچنین توصیه می کنیم از یک ابزار مدیریت رمز عبور مانند 1Password استفاده کنید.

کار بعدی که باید انجام دهید این است که احراز هویت دو مرحله ای را اضافه کنید . این از وب سایت شما در برابر رمز عبور های سرقت شده و حملات brute force محافظت می کند . این بدان معنی است که حتی اگر یک هکر نام کاربری و رمز عبور شما را بداند، باز هم نمی تواند وارد وب سایت شما شود.

در نهایت، شما باید تلاش برای ورود به وردپرس را محدود کنید. وردپرس به کاربران این امکان را می دهد که هر چند بار که می خواهند رمز عبور را وارد کنند. قفل کردن یک کاربر پس از پنج بار تلاش ناموفق برای ورود به سیستم، شانس هکرها برای بررسی جزئیات ورود شما را به میزان قابل توجهی کاهش می دهد.

- از ناحیه مدیریت وردپرس خود محافظت کنید

محافظت ناحیه مدیریت از دسترسی غیرمجاز به شما امکان می دهد بسیاری از تهدیدات امنیتی رایج را مسدود کنید. فهرستی طولانی از نکاتی در مورد نحوه ایمن نگه داشتن مدیریت وجود دارد .

به عنوان مثال، می توانید با رمز عبور از پوشه wp-admin محافظت کنید . این یک لایه حفاظتی دیگر را به مهمترین نقطه ورود به وب سایت شما اضافه می کند.

همچنین می توانید دسترسی به بخش مدیریت را به آدرس های IP استفاده شده توسط تیم خود محدود کنید. این روش دیگری برای قفل کردن هکرهایی است که نام کاربری و رمز عبور شما را کشف می کنند.

- ویرایشگرهای تم و پلاگین را غیرفعال کنید

آیا می دانستید که وردپرس دارای یک قالب داخلی و ویرایشگر افزونه است؟ این ویرایشگر متن ساده به شما امکان می دهد قالب و فایل های افزونه خود را مستقیماً از داشبورد وردپرس ویرایش کنید.

اگرچه این مفید است، اما می تواند منجر به مشکلات امنیتی بالقوه شود. به عنوان مثال، اگر یک هکر به قسمت مدیریت وردپرس شما نفوذ کند، می تواند از ویرایشگر داخلی برای دسترسی به تمام داده های وردپرس شما استفاده کند.

پس از آن، آنها می توانند بدافزار را توزیع کنند یا حملات DDoS را از وب سایت وردپرس شما راه اندازی کنند.

برای بهبود امنیت وردپرس، توصیه می کنیم ویرایشگرهای فایل داخلی را به طور کامل حذف کنید.

- اجرای PHP را در پوشه های خاص وردپرس غیرفعال کنید

به طور پیش فرض، اسکریپت های PHP را می توان در هر پوشه ای در وب سایت شما اجرا کرد. می توانید با غیرفعال کردن اجرای PHP در پوشه هایی که به آن نیازی ندارند، وب سایت خود را ایمن تر کنید.

به عنوان مثال، وردپرس هرگز نیازی به اجرای کدهای ذخیره شده در uploadsپوشه شما ندارد. اگر اجرای PHP را برای آن پوشه غیرفعال کنید، یک هکر نمیتواند یک درب پشتی را در این پوشه اجرا کند، حتی اگر با موفقیت یک درب پشتی را در آنجا آپلود کند.

- وب سایت خود را به روز نگه دارید

هر نسخه جدید وردپرس ایمن تر از نسخه قبلی است. هر زمان که آسیبپذیری امنیتی گزارش شود، تیم اصلی وردپرس سخت تلاش میکند تا بهروزرسانیای را منتشر کند که مشکل را برطرف کند.

این بدان معنی است که اگر وردپرس را به روز نگه نمی دارید، از نرم افزاری دارای آسیب پذیری های امنیتی شناخته شده استفاده می کنید. هکرها میتوانند وبسایتهایی را که نسخه قدیمیتر دارند جستجو کنند و از این آسیبپذیری برای دسترسی به آن استفاده کنند.

به همین دلیل است که همیشه باید از آخرین نسخه وردپرس استفاده کنید.

فقط وردپرس را به روز نگه ندارید. شما باید مطمئن شوید که افزونه ها و تم های وردپرس خود را نیز به روز نگه دارید .

امیدواریم این آموزش به شما کمک کند تا یاد بگیرید چگونه یک درب پشتی را در یک وب سایت وردپرس هک شده پیدا کنید و آن را تعمیر کنید.

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.