بررسی اجمالی شناسایی بدافزار لینوکس (Linux Malware Detect یا LMD)

هنگام اتصال به اینترنت، تهدیدات مخرب زیادی وجود دارد که می تواند به داده های رایانه شما آسیب برساند.

سیستم عامل (OS) ممکن است از کار افتاده و نیاز به نصب مجدد داشته باشد.

اگر بتوانید از سیستم عامل و داده ها نسخه پشتیبان تهیه کنید، سیستم عامل و داده ها را می توان از یک نسخه پشتیبان بازیابی کرد.

تهدیدهای جدید روزانه در اینترنت ظاهر می شوند.

اکثر مردم فکر می کنند که اگر لینوکس را اجرا کنند، از چنین مشکلاتی رهایی می یابند.

درست است که بیشتر تهدیدات موجود در آنجا مبتنی بر ویندوز هستند.

چیزی که اکثر مردم نمی دانند این است که 90 درصد از سرورهای پیشرفته لینوکس را اجرا می کنند.

از آنجایی که بیشتر سرورهای پیشرفته لینوکس هستند، تهدیدهای بیشتری علیه لینوکس انجام می شود.

بنابراین، تهدید چیست؟

بدافزار و موارد مشابه…

بدافزار از چیزهای زیادی تشکیل شده است.

بدافزار از ویروس ها، تروجان ها، کرم ها و غیره تشکیل شده است.

تنها چیزی که کاربر باید بداند این است که سیستم او عاری از بدافزار است.

برای یافتن بدافزار یک برنامه اسکن، پوشه ها و/یا فایل های مشخص شده را بررسی می کند.

وقتی برنامه اسکن می کند، به دنبال امضا می گردد.

یک امضا از یک بیت کد منحصر به فرد از بدافزار ساخته شده است.

سپس کد هش شده و در پایگاه داده قرار می گیرد.

برنامه اسکن هش را از پایگاه داده دریافت می کند و فایل ها را بررسی می کند تا ببیند آیا هش وجود دارد یا خیر.

اگر امضا پیدا شود، برنامه اسکن می تواند به کاربر هشدار دهد که یک تهدید پیدا شده است.

پایگاه داده امضای فعلی Linux Malware Detect حاوی 5,657,522 امضا است.

برخی از افراد یک برنامه بدافزار موجود را می گیرند و از آن به عنوان مبنایی برای برنامه جدید استفاده می کنند.

از آنجایی که برخی از کدها دست نخورده باقی می مانند، امضا برای بدافزار جدید یکسان است.

هنگامی که یک امضای موجود، قطعه جدیدی از بدافزار را پیدا می کند، به عنوان یک تشخیص اکتشافی یا عمومی در نظر گرفته می شود.

داشتن امضای مشابه با بدافزار موجود، بدافزار جدید را در یک خانواده قرار میدهد.

یک قطعه کاملاً جدید از بدافزار به احتمال زیاد یک امضای جدید ایجاد می کند.

امضاهای جدید باعث بروز رسانی پایگاه داده می شوند.

تعداد بدافزارها در حال افزایش است و پایگاه های داده به طور مداوم به روز می شوند.

هنگامی که برنامه ای برای اسکن سیستم خود دارید، اغلب به روز رسانی های پایگاه داده امضای جدید خواهید داشت.

توجه: این امکان برای یک اسکنر وجود دارد که با فایلی که بدافزار نیست مطابقت امضا پیدا کند.

این مسابقه مثبت کاذب است. عکس آن نیز صادق است.

اگر بسته بدافزار جدیدی منتشر شده باشد و در پایگاه داده نباشد، اسکنر یک منفی کاذب برمیگرداند.

به همین دلیل پایگاه داده امضا باید تا حد امکان به روز شود.

بیایید به مثالی از بدافزار نگاه کنیم.

لیست بدافزارها بسیار گسترده است، به دلیل تعداد نمونه های موجود، انتخاب بدافزار برای استفاده به عنوان نمونه می تواند بسیار آسان باشد.

بنابراین، بیایید به “Linux.Encoder.1” نگاه کنیم.

این بدافزار با نامهای «Elf/Filecoder/A» و «Trojan.Linux.Ransom.A» نیز شناخته میشود.

روش کار به این صورت است که به یک فایل دانلود شده از اینترنت پیوست شده به سیستم شما وارد می شود.

هنگامی که روی سیستم شما فعال می شود، یک فایل “readme” را در هر پوشه روی سیستم قرار می دهد.

سایر داده های روی سیستم رمزگذاری می شوند و شما را از دسترسی به محتوای واقعی فایل ها باز می دارد.

فایلهای «readme» حاوی اطلاعاتی درباره نحوه نگهداری دادههای شما هستند و برای رمزگشایی فایلها باید باج بپردازید.

زمانی که فایلها رمزگذاری شدند، کلیدی به سرور سازندگان بدافزار فرستاده می شود.

هنگامی که باج درخواستی را پرداخت کردید، اگر یکی مشخص شده بود، اطلاعات شما بازیابی می شود.

شرکتی به نام BitDefender این توانایی را دارد که فایل های موجود در سیستم شما را رمزگشایی کرده و بدافزار Ransom-ware را حذف کند.

طبق معمول، به روز نگه داشتن پایگاه داده امضای خود بسیار مهم است.

قبل از اینکه بتوانید به روز رسانی را انجام دهید، باید اسکنر را نصب کنید.

یکی از اسکنرهای خوب مورد استفاده توسط برنامه تشخیص بدافزار لینوکس، ClamAV است.

ClamAV را نصب کنید

برنامه ClamAV را می توان از طریق مخزن استاندارد برای هر دو سیستم Red Hat و Debian نصب کرد.

برای سیستم های Red Hat موارد زیر را انجام دهید:

yum -y install clamav clamav-devel clamav-update

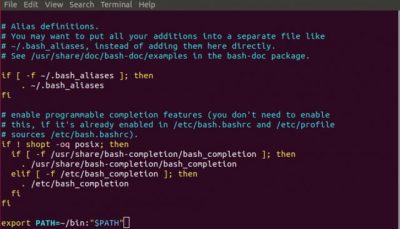

پس از نصب، باید فایل “etc/clamav/freshclam.conf/” را ویرایش کنید.

حدود هفت خط پایین تر خطی است که «Example» است.

خط باید دارای ## در ابتدا باشد تا “Example#” ایجاد شود.

در پایین تر، خطی وجود دارد که با “DatabaseDirectory#” شروع می شود و یک پوشه در زیر آن قرار دارد.

علامت هشتک (#) را در ابتدا بردارید تا خط را از کامنت خارج کنید.

خط دیگری که میتوان در پایین فایل اضافه کرد «DatabaseMirror database.clamav.net» است.

فایل را ذخیره کنید و در ترمینال باید دستور زیر را صادر کنید:

sudo chmod -R 777 /usr/lib/clamav

شما باید بتوانید دستور “freshclam” را در ترمینال برای به روز رسانی پایگاه داده ClamAV صادر کنید.

در سیستم دبیان باید دستور زیر را صادر کنید:

sudo apt-get install -y clamav

ClamAV باید به طور پیش فرض هر ساعت به طور خودکار به روز شود.

اگر بخواهید دستور “freshclam” را برای انجام به روز رسانی انجام دهید، پایگاه داده قفل می شود.

اکنون که اسکنر نصب شده است، باید تعاریف و برنامه LMD را نصب کنید

نصب LMD (Linux Malware Detect)

چه در دبیان و چه در ردهت، نصب یکسان خواهد بود. دستورات زیر را در ترمینال اجرا کنید.

cd /tmp

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xvf maldetect-current.tar.gz

ls -l | grep maldetect

sudo ./install.sh

اکنون باید maldetect را برای کار با اسکنر ClamAV با ویرایش فایل “usr/local/maldetect/conf.maldet/” پیکربندی کنید.

باید به دنبال خطی بگردید که با «scan_clamscan» شروع شود و مطمئن شوید که روی «1» تنظیم شده است.

اگر میخواهید maldetect بهطور خودکار موارد پیدا شده را قرنطینه کند، «quarantine_hits» را روی مقدار «1» تنظیم کنید.

برای پاک کردن بدافزار یافت شده، مقدار «quarantine_clean» را روی «1» تنظیم کنید.

اگر میخواهید اجازه دهید اسکنهای کاربر بدون دسترسی ریشه انجام شود، میتوانید مقدار «scan_user_access» را به «1» تغییر دهید.

فایل را ذخیره کرده و از ویرایشگر خارج شوید.

توجه: از آنجایی که ClamAV را نصب کرده اید، اولین maldetect باید قبلاً تنظیمات اسکنر را روی “1” تنظیم کرده باشد. وگرنه، مطمئن شوید که آن را تغییر دهید.

برای اسکن تمام فایل های روی سیستم خود، دستور زیر را در ترمینال اجرا کنید:

/ sudo maldet -a

از تهدیدات موجود در اینترنت آگاه باشید.

به خاطر داشته باشید که همیشه تا جایی که می توانید پایگاه داده امضای خود را به روز کنید. سیستم خود را اغلب اسکن کنید.

امیدوارم این مقاله بتواند در آینده شما را از دردسر نجات دهد.

مقالات و دوره های آموزشی مرتبط:

دوره آموزشی امنیت سرورهای لینوکسی lpic 3-303

پک آموزشی ورود به دنیای امنیت یا Security

پک آموزشی آنتی ویروس و سیستم های امنیتی

دوره آنلاین امنیت شبکه یا +Security

آموزش پیاده سازی امنیت در میزبان های لینوکس

بررسی اجمالی شناسایی بدافزار لینوکس (Linux Malware Detect یا LMD) – نویسنده: موسی رشوند

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود

خدمات شبکه فراز نتورک | پیشرو در ارائه خدمات دیتاسنتری و کلود

![آموزش اسکریپت نویسی لینوکس (بلوکهای شرطی (if و test و ]]))](https://faraznetwork.ir/wp-content/uploads/2020/12/t-400x229.jpg)