امنیت در پورت سوئیچ

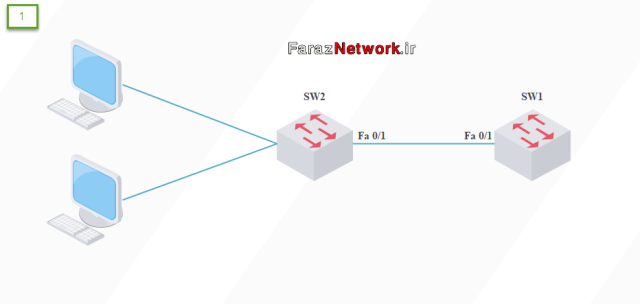

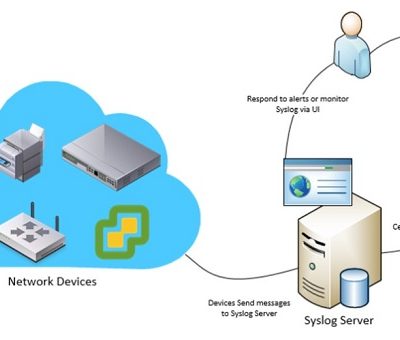

در واقع با این فیچرِ port security میتونیم یکسری کارها انجام بدیم.یکی اینکه میتونیم مشخص کنیم که چکسی میتونه بعنوان یک فرد مُجاز به یک اینترفیس سوئیچ ما دسترسی پیدا کنه (این قضیه با استفاده از مک آدرس صورت میگیره). بعلاوه اینکه من میتونم بگم چه تعداد دستگاه میتونه به یک اینترفیس سوئیچ وصل بشه و یا بعبارتی میتونم بگم (چه تعداد مک آدرس) میتونه. خب مگه ممکنه که یک اینترفیس سوئیچ به بیش از یک مک آدرس وصل بشه یا سوئیچ شما روی یک اینترفیس میتونه بیش از یک مک آدرس یاد بگیره یا لِرن(Learn) کنه؟ این اتفاق زمانی میفته که سوئیچ شما خودش وصل بشه به یه سوئیچ دیگه و روی اون سوئیچ شما یکسری کلاینت داشته باشید و تمامی مک آدرسهای سوئیچ دوم رو سوئیچ شما روی همون پورتی که وصله به سوئیچ دوم یاد میگیره (مطابق شکل زیر)

پس وقتی من میخوام اینو محدود کنم و 99 درصدِ مواقع اینو به 1 محدود میکنم. یعنی میخوام بهش بگم سوئیچ روی این اینترفیس بیش از 1 مک آدرس حق نداره لِرن کنه. یعنی چی؟ یعنی این پورتِ سوئیچ به یک دیوایس Multi Access دیگه مثل سوئیچ یا هاب نمیتونه وصل بشه و در انتها میخوام نگاه بکنیم که در صورتی که تخلفی رخ بده یعنی Violation یی اگه رخ داد و اونچیزیکه مُجاز کرده بودیم رو برخلافش اتفاقی افتاد اونوقت سوئیچ شما چه عکس العملی باید نشون بده.

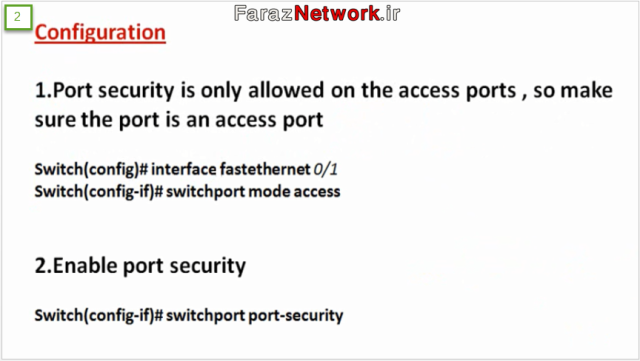

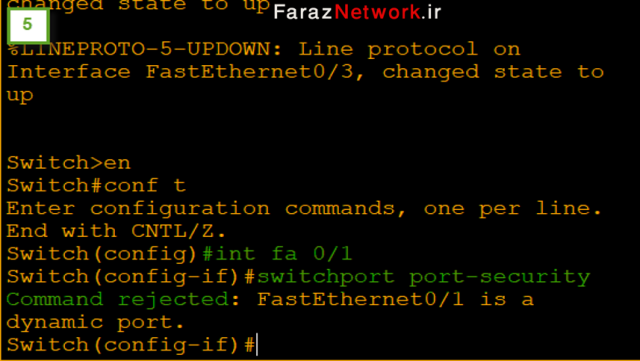

در اینجا (تو شکل بالا) دقت کنید که کانفیگ مربوط به Port security در سطح اینترفیس انجام میشه پس مثلا من میتونم بیام توی اینترفیس fa 0/1 و کانفیگ اول داره میگه که فقط Port srcurity روی اینترفیسهای Access مجاز هستش. الان یکم زوده بخوام راجع به Access و اینچیزا صحبت کنم چون جلوتر تو بحث Vlan راجع به Access و Trunk صحبت میکنم. اینترفیسها دو مدل میتونه داشته باشه. یا Access هستش یا Trunk.حالا جلوتر توی بخش مربوطه راجع بش صحبت میکنم ولی الان یه تعریف اولیه ارائه میدم که فقط ازین قسمت بگذرم چون اینجا جای بحثش نیست تا بتونم بحث مربوط به Port security رو انجام بدم.

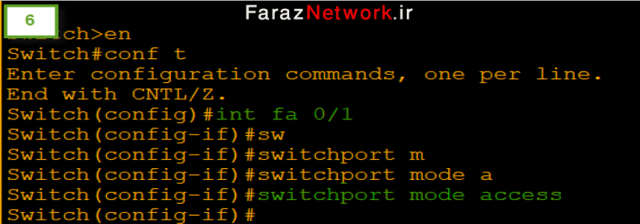

فرض کنید اینترفیس های Access رو به کلاینهای انتهایی وصل میکنم و اینترفیسهای Trunk اینترفیسهای بین سوئیچ ها هستن. پس وقتی میگم Port security فقط روی اینترفیس Access هستش یعنی اینکه من هیچوقت نمیام بین اینترفیسهایی که بین سوئیچهام قرار دارن رو بینشون Port security ران کنم. اینو سمتی ران میکنم که دقیقا انتظار دارم که کلاینهای انتهایی بهش وصل بشن. پس اولین کاری که میکنیم (جدای اینکه دقیقا بدونیم مُدِ یک پورت سوئیچ توی حالت Access چه فرقی با Trunk داره) میدونیم که برای Port security به مُدِ Access احتیاج داریم پس میایم داخل اینترفیس و میزنیم switchport mode access تا اینترفیس بره تو مُدِ Access

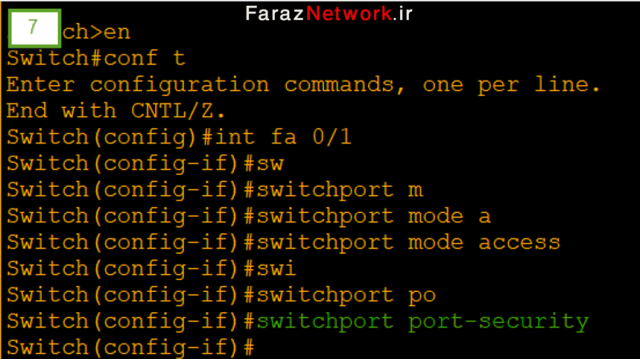

حالا با دستور switchport port-security میام Port security رو Enable میکنم. اما اگه اون اینترفیس رو نبرم تو مُدِ access و بخوام با دستور قبلی port security رو روی اینترفیس Enable کنم میاد دستورم رو reject میکنه چون میگه اینترفیس رو مد access نیست. پس اول داخل اینترفیس مُدِش رو access میکنم و بعد با switchport port-security میام port security رو روی اینترفیس Enable میکنم.

دقت کنید هنوز بهش نگفتم که روی این اینترفیس چه مک آدرسی مُجاز هستش که به این اینترفیس تو وصل بشه. همینکه شما فقط switchport port-security رو فقط فعال میکنید خودش default میاد و ماکزیمم رو میزاره روی 1 و این یعنی این پورت سوئیچ رو دیگه نمیتونید به یه پورت دیگه وصل کنید.

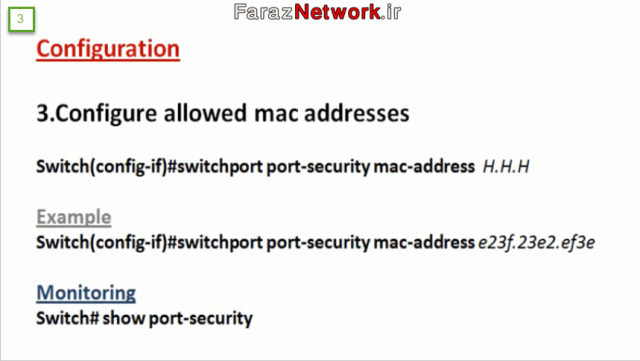

در شکل بالا در نهایت من میخوام بیام تویداینترفیس با دستور switchport port-security mac-address H.H.H یه مک آدرس رو بهش معرفی کنم. دقت کنید مک آدرس سه بخشی معرفی میشه. مثلا e23f.23e2.ef3e

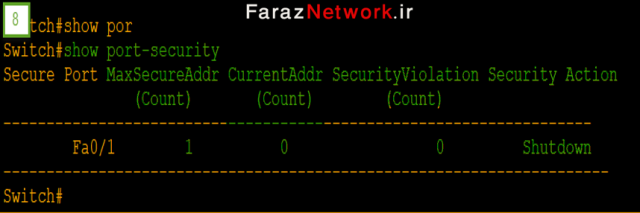

و با دستور show port-security میتونیم ببینیم که وضعیت port security روی اینترفیس سوئیچمون چجوری هستش.

حالا میریم این مباحث رو توی یه سناریو باهم ببینیم :

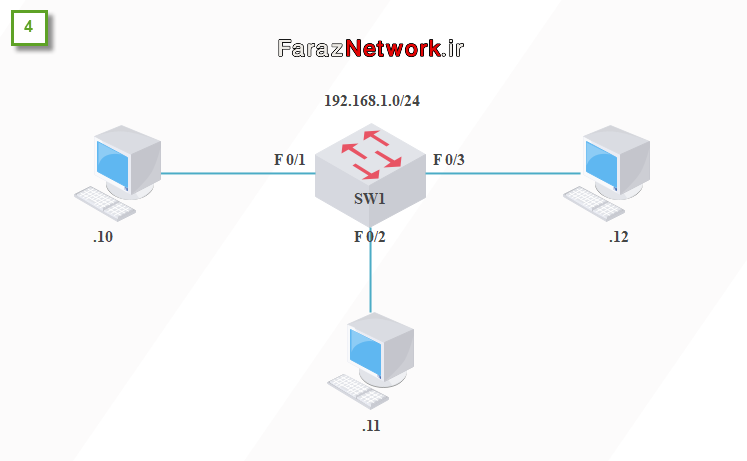

در این سناریو از این آدرس دهی (مطابق شکل بالا) تو شبکمون استفاده میکنیم

حالا میرم توی محیط کانفیگ سوئیچ و میخوام روی اینترفیس fa 0/1 یه مک آدرسی رو تعریف کنم غیر از مک آدرس کامپیوتری که ip یِ .10 داره و بهش وصله. نتیجه چی میشه؟ نتیجه این میشه که مک آدرس این دیوایس که بخواد دوباره وصل بشه یه مک آدرس غیرِمُجاز شناخته میشه. بعد باید ببینیم که روی سوئیچمون وقتی یه تخلفی رخ میده چه اتفاقی براش میفته؟

قبلا گفتیم که کانفیگ port security در سطح اینترفیس هستش :

اول رفتیم توی اینترفیس fa 0/1 و بعد اومدیم port security رو با دستور switchport port-security روی اینترفیس فعال کنیم که کامندمون رو reject کرد.چرا؟ چون این اینترفیس روی مُدِ access نیستش این کامند رو ریجکت کرد و حالا میریم این اینترفیس رو میزاریم رو مد access

الان اینترفیس رفت رو مد access و الان میتونیم port security رو فعال کنیم

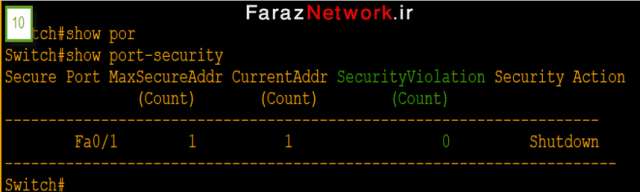

الان port security روی این اینترفیس فعال شده. وقتی فعال شده ماکزیمم مک آدرسی که باید قبول کنه 1 هستش ولی هنوز هیچ مک آدرسی روش ایجاد نشده. به اینصورت میشه اینو دید : show port-security

الان تو شکل بالا داره به ما نشون میده که الان Fa 0/1 بعنوان یه پورت تعریف شده secure (قسمت MaxSecureAddr=1) ماکزیمم میتونه 1 باشه و آدرسی روی این اینترفیس لِرن نشده (CurrentAddr=0). کسی بهش نگفته آدرس مجاز چی هستش و تخلفی هم صورت نگرفته چون (SecurityViolation=0) و تنها حالتی که ممکنه تخلف رخ بده اینه که من این اینترفیس رو وصلش کنم به سوئیچی که الان به یک کامپیوتر وصله. این گزینه (Security Action) هم میگه اگه تخلفی رخ بده من پورت رو shutdown میکنم.

حالا دوباره برمیگردم به اینترفیس و براش مک آدرس مجاز رو تعریف میکنم

توی دستور بالا اومدم یه مک آدرس رو برای این اینترفیس مجاز اعلام کردم و قطعا این مک آدرس یه مک آدرس واقعی نیست چون مک آدرسی که اون کامپیوتریی که به این اینترفیس وصله این نیستش پس باید الان یه تخلفی رخ بده چون این کامپیوتر با مکی غیراز مکِ مجاز وصله به این اینترفیس. ولی بنظر همه چی عادی میاد.حالا دوباره روی سوئیچ show port-security میگیریم تا ببینیم تخلفی رخ داده یا نه

الان تو این شکل بالا میگه یدونه آدرس بلده (CurrentAddr=1) ولی تخلفی رخ نداده (SecurityViolation=0). چرا؟ مک آدرس این کامپیوتری که وصله با مک آدرسی که من مجاز اعلام کردم یکی نیست.به اینجا دقت کنید که سوئیچ نمیره تحقیق کنه که مکِ اینا چیه.

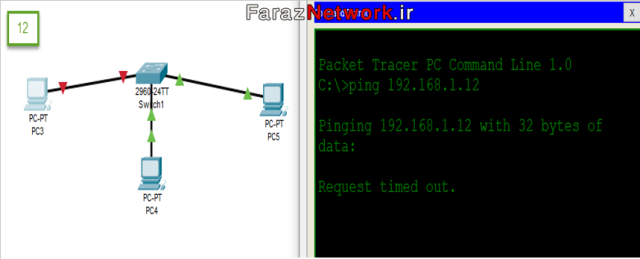

بمحض اینکه من بیام ازین کامپیوتر (.10) یه بسته بفرستم مثلا ping کنم (.12) رو اونموقع سوئیچ بسته رو روی این پورت fa 0/1 میبینه و سریع لینک قرمز میشه و پورت میره تو حالت shutdown

شکل سناریو قبل از ارسال بسته

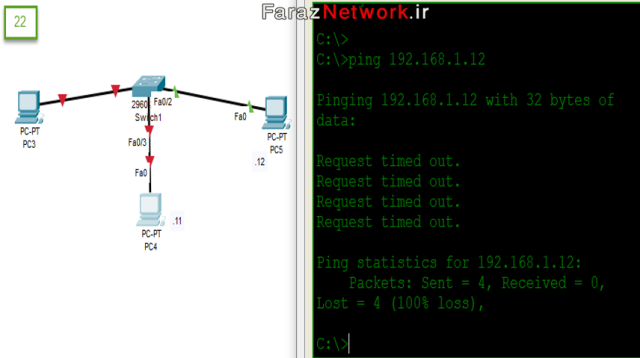

شکل سناریو بعد از ارسال بسته

در سنارریوی بالا بمحض اینکه از کامپیوتر(.10) ping گرفتم کامپیوتر(.12) رو اینترفیس fa 0/1 سوئیچ shutdown شد و دو سره این لینک قرمز شد.

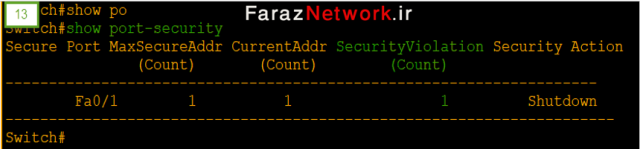

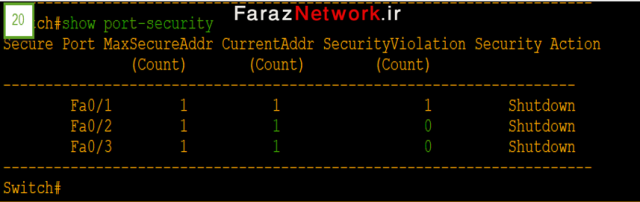

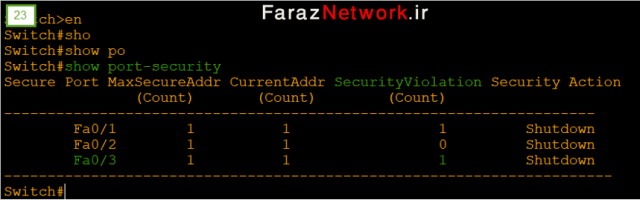

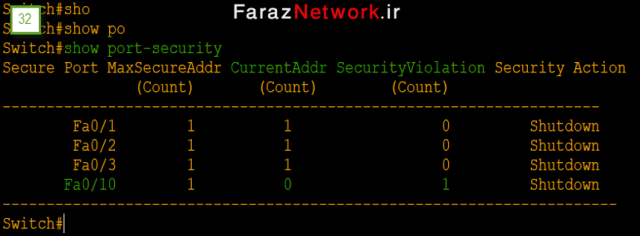

اگه الان دوباره روی سوئیچ show port-security بگیرم میبینید که الان یه تخلف ثبت شده (SecurityViolation=1)

پس دقت کنید که سوئیچ بصورت Local به قضیه نگاه میکنه و تا زمانیکه بسته بهش نرسیده بود اصلا نگاه نکرد که آیا این بسته متخلف هستش یا نه.

حالا فرض کنید تخلف رخ داده و حالا من چیکار میتونم بکنم؟

اول از همه شما باید منبع تخلف رو برطرف کنید (یعنی لینک غیرمجاز رو جدا کنید ). اگه منبع رو برطرف کنید و مک آدرس مجاز رو به اینترفیس سوئیچ وصل کنید باز هم اون اینترفیس down هستش. اول اینکه یاد بگیریم نگیم shutdown برای اینکه اون اینترفیس shutdown نیست و در واقع ما یه مدی داریم به اسم مد (Error-disable) و الان سوئیچ تصمیم گرفته اینترفیس fa 0/1 رو ببره تو این مد. حالا چرا بهش نمیگیم shutdown ؟ چون اگه فقط shutdown باشه من برم no shutdown بزنم مشکل حل میشه ولی اگه من برم تو اینترفیس fa 0/1 و No shut بزنم بازم اون لینک قرمز میمونه چون هنوز متخلف به اون لینک وصله. حتی اگه لینک رو عوض کنیم باز لینک قرمز میمونه. چرا؟ بخاطر اینکه یه تایمی هست به اسم تایمِ Auto Recovery که 300 ثانیه یا 5 دقیقه هستش.سوئیچ شما هر 5 دقیقه یکبار میاد چک میکنه که منبع تخلف برطرف شده یا نه. اگه برطرف شده باشه (یعنی لینک غیرمجاز رو جدا کرده باشید از اینترفیس) و فقط مجاز وصل شده باشه (اینجا میاد لینک رو up میکنه) و برای همین میگم این Error-disble هستش نه shutdown چون خودش لینک رو برگردوند. ولی اگه 5 دقیقه بعد دوباره بیاد و ببینه منبع تخلف برطرف نشده اون لینک همونطور down میمونه. حالا نکتش همینه که شما زمانیکه لینک رو عوض میکنید (یعنی منبع تخلف رو برطرف کردید) و مک آدرس مجاز رو وصل میکنید به اینترفیس و هنوز اون 5 دقیقه (Auto Recovery) تموم نشده باشه باید منتظر بمونید تا 5 دقیقه تموم بشه تا لینکتون up بشه و اگه عجله دارید تا لینکتون سریعتر up بشه اینترفیس رو یکبار shutdown کنید و دوباره no shut بزنید.

خب فرض کنید که تو یه سناریو بخوام بگن که مثلا توی یه کلاسی 10 تا کامپیوتر هستش و میخوام این 10 تا کامپیوتر مکهاشون بعنوان مک مجاز تعریف بشن و به هرکدوم از پورتهای سوئیچ وصل بشن. روهمین حساب من باید 10 بار این دستور رو بزنم با مک های مختلف برای هر pc :

Switchport port-security mac-address x.y.z

باید 10 بار ده تا مک آدرس مجاز رو براش تعریف کنم. خب این روش میتونه خیلی وقتگیر باشه. برای اینکه باید دونه دونه برم سراغ این کامپیوترها و مک آدرسشون رو دربیارم و بعد روی سوئیچ دونه دونه مک هارو بعنوان مک مجاز تعریف کنم. اینکار توی ابعاد کوچیک چیزی نیست ولی توی ابعاد بزرگ وقتگیر و اذیت کنندست. برای اینکه allow کنیم و اجازه بدیم به به مک های مجاز یک روش دیگه هم داریم مثل روش زیر :

در این روش دیگه بهش مک آدرس معرفی نمیکنم. یعنی داره میگه سوئیچ اولین بسته ای که دریافت کردی رو ببین مک آدرسش چیه و این مک آدرس رو بعنوان مک مجاز برای خودت سِت کن.

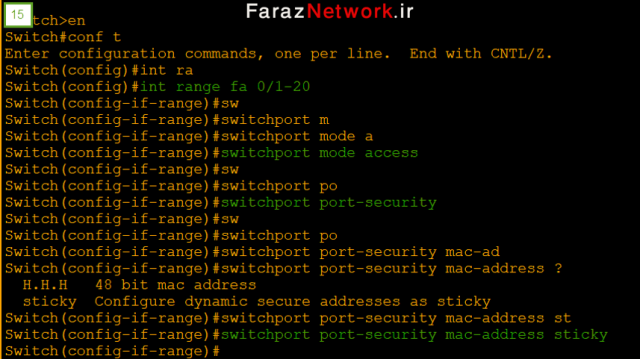

دقت کنید اگه بسته دوم بیاد دیگه اینجوری نیست. یعنی بسته دوم اگه مک آدرسش مک آدرس دیگه ای غیر از مک مجاز باشه دیگه اون سوئیچ اون مک مجاز رو یاد گرفته روی اون اینترفیس. پس بسته دوم باعث میشه که اون پورت down بشه. من دارم با این کانفیگ جدید به سوئیچ میگم من الان بعنوان یه Admin میدونم که همه دستگاههایی که بهت وصل هستن دستگاههای مجاز هستن و میبینم اینرو. پس الان اولین Frame یی که دریافت کردی روببین source mac اون چیه و همون رو روی اینترفیست که میخوای لِرن کنی توی جدول Mac table ، همون رو توی port security بعنوان مکِ مجاز بشناس. اینکار زمانی کار مارو راحتتر میکنه که از Interface range استفاده کنیم. Interface range جریانش چیه ؟ من میتونم بجای اینکه تک تک یه اینترفیسی رو انتخاب کنم بیام یه رِنجی از اینترفیسها رو داشته باشم. مثل مثالی که در شکل بالا زده شده . switch(config)#int fa 0/1-8 , fa 0/24

مثلا اینترفیس fa 0/1-8 و یا حتی میتونه پشت سر هم نباشه و یه ویرگول میزاریم و یه اینترفیس دیگه رو مینویسیم مثل fa 0/24 .

حالا اگه هر کانفیگی انجام بدم درواقع روی کل این رِنج اعمال میشه و خیلی کار مارو راحت میکنه. پس من مستونم برم توی یه سوئیچی که مثلا میخوام روی fa0 تا fa20 port security تعریف کنم و بزارم بصورت sticky خودش source mac رو یاد بگیره. به اینصورت :

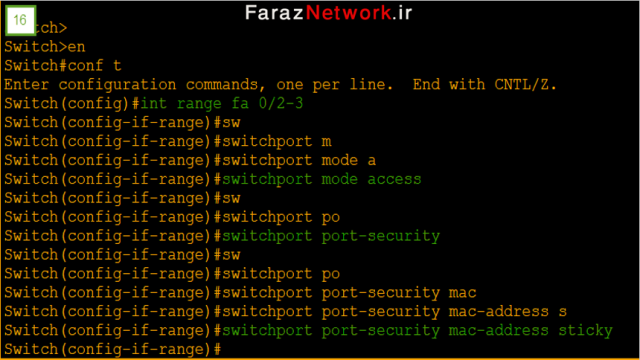

حالا دوباره برگردیم به سناریوی خودمون و بیایم fa0/2 و fa0/3 رو بهمین ترتیب range کانفیگ کنیم. یعنی بیام هر دو اینترفیس رو باهم بگیرم و بعد بگم که بصورت sticky لِرن کنه مک آدرسها رو.

الان تموم این دستورا توی fa0/2 و fa0/3 سِت شدن

حالا یه show port-security میگیریم :

الان fa0/2 و fa0/3 اینترفیس (MaxSecureAddr=1) هستش چون من port security رو روشون فعال کردم ولی هنوز مک آدرس لرن نکردن (CurrentAddr=0)

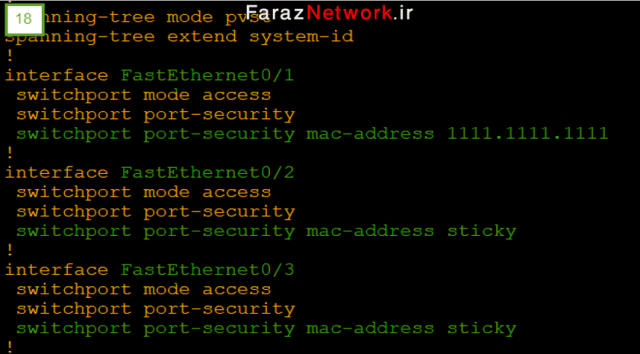

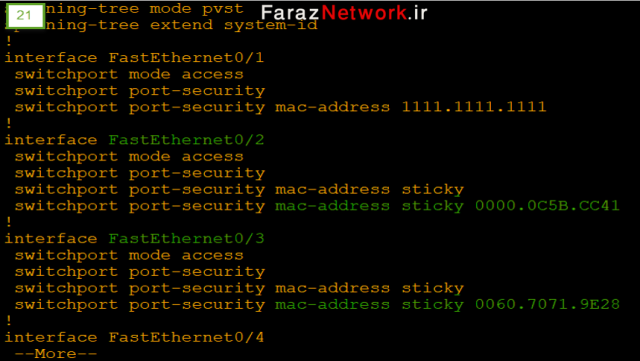

حالا یه show run بگیرید بهتون نشون میده که روی fa0/1 من یه مک آدرس بصورت دستی بهش دادم (همون 1111.1111.1111) و fa0/2 وfa0/3 رو بصورت sticky تعریف کردم ولی هنوز مک آدرسی اینجا وجود نداره.

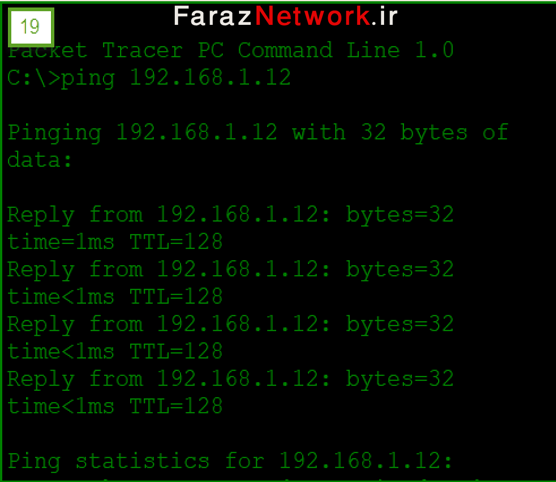

حالا برای اینکه مک آدرسها توسط سوئیچ لرن بشه میام از (.11) ping میکنم (.12) رو. دقت کنید که بسته های ping دوطرفه هستش و این یعنی موقع برگشت جای (source و Destination) عوض میشه. یعنی با این ping باید هردوتا مک به سوئیچ یاد داده شده باشه. الان دوباره میریم روی سوئیچ چک میکنیم و اول دستور show port-security رو میزنیم و میبینیم که روی هردوتا اینترفیس fa0/2 و fa0/3 مک آدرس لرن شده و تخلف هم رخ نداده.

حالا دستور show run رو میزنیم و میبینید که بعد از sticky روی اینترفیسهای fa0/2 و fa0/3 مک آدرس اومده درحالیکه قبلا show run گرفته بودیم بعداز sticky هیچ مک آدرسی نبود

حالا اگه من جای fa0/2 و fa0/3 رو عوض کنم چی میشه؟ آیا میاد مکِ جدید رو لرن میکنه؟ اگه اینجوری باشه که port security بدرد نمیخوره. ما با sticky فقط داریم بهش میگیم که چی رو یاد بگیره و بهش نمیگیم که بیاد هر سری مکش رو آپدیت کنه. اگه میخواستیم اینطوری کنه که اصلا port security نمیذاشتم. پس الان برای اینکه تست بگیرم میام یبار جای دوتا لینک رو باهم عوض میکنم.یعنی کامپیوتر(.11) رو وصل میکنم به fa0/3 و کامپیوتر(.12) روهم وصل میکنم به fa0/2 . البته هنوز هم ping یی نگرفتیم و بسته ای ارسال نشده. حالا از کامپیوتر(.11) ping میکنم (.12) رو و بمحض اینکه از pc(.11) اومدیم ping رو انجام دادیم fa0/3 لینکش قرمز شد. حالا چرا fa 0/2 لینکش سبز هستش؟ چون اصلا بسته به این اینترفیس نرسیده که کامپیوتر(.12) بخواد جوابش رو برگردونه.پس عملا دیدیم که وقتی جای دوتا لینکها رو عوض کردیم تخلف رخ داد و با دستور Show port-security میشه اینرو دید.

وقتی show port-security میگیریم میبینیم که روی fa 0/3 یه تخلف رخ داده

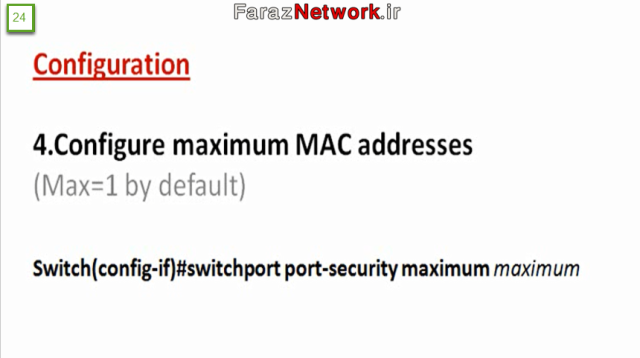

با توجه به اسلاید بالا زمانیکه port security رو فعال میکنیم بصورت default ماکزیمم میشه 1 و در 99 درصد مواقع همین ماکزیمم کارتون رو انجام میده. چرا؟ چون ما اگه بدونیم که واقعا میخوایم بین سوئیچهامون لینک وصل کنیم اون اینترفیسها رو Trunk تعریف میکنیم و اینترفیس ترانک دقیقا روش port security فعال نمیشه. در واقع ما روی اینترفیس های بین سوئیچمون هیچوقت port security رو فعال نمیکنیم ولی اگه جایی داریم فعال میکنیم پس لینکم لینکِ access هستش و لینکِ access هم بیش از یکدونه مک آدرس لازم نیست روش مجاز باشه ولی اگه بخوام این ماکزیمم رو تغییر بدم با این دستوری که در شکل بالا هستش میتونم :

Switch(config-if)#switchport port-security maximum . . .

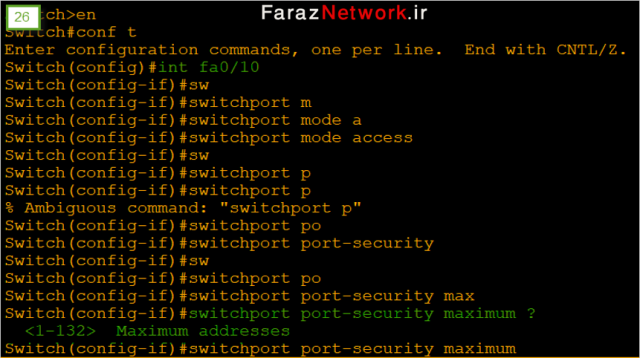

حالا بریم تو سناریو و به این دستور یه نگاه بندازیم.میریم توی سوئیچ و بعد میریم دخل اینترفیس fa0/10 و مدش رو میزاریم روی access و port security روهم روش اعمال میکنیم.

حالا اگه بخوایم اون ماکزیمم رو که بصورت default 1 بوده رو تغییر بدیم این دستور رو میزنیم :

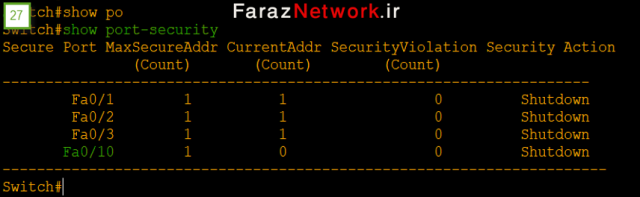

این عدد ماکزیمم میتونه از 1 تا 132 باشه ولی فعلا نمیخوام تغییرش بدم. الان یه show port security میگیریم:

در شکل بالا بهمون میگه که روی اینترفیس fa0/10 هم port security فعاله و هیچ مکی هم لرن نکرده.

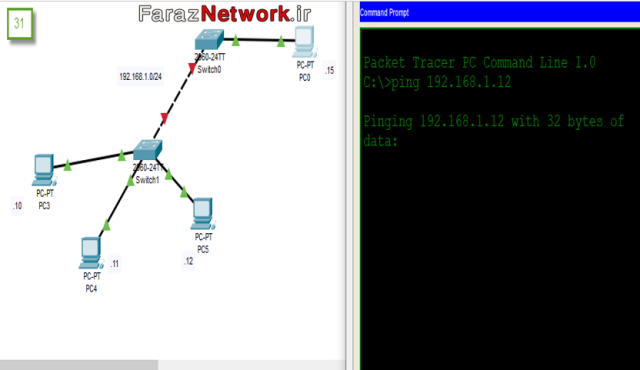

حالا من میام این اینترفیس fa0/10 سوئیچم رو وصل میکنم به یک سوئیچ دومی و یه کامپیوتری روهم وصل میکنم به سوئیچ دوم و به این کامپیوتر آی پی (.15) رو میدم (مطابق شکل)

حالا قبل از هر کاری میام روی سوئیچ اولم یه show port-security میگیرم و میبینم که یه مک رو fa0/10 لرن کرده در حالیکه قبلا لرن نکرده بود.

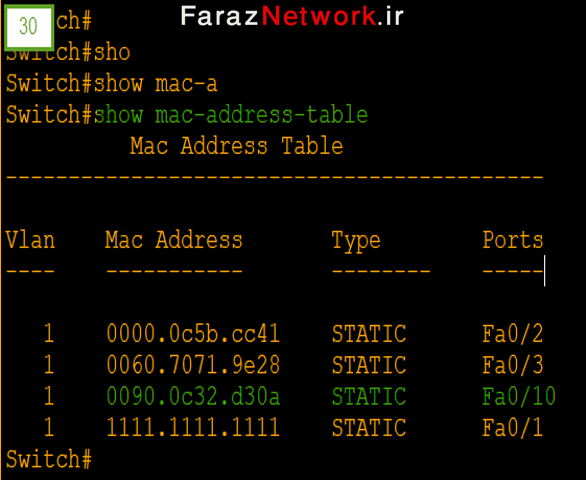

حالا میریم این دستور show mac-address-table رو میزنیم :

در شکل بالا میگه اینترفیس fa0/10 یم مک آدرس رو لرن کرده و این مک آدرسی که لرن کرده مک آدرسِ این اینترفیس سوئیچ دوم هستش. پس نتیجه اینه که الان اگه یه مک آدرس دیگه اگه قرار باشه روی fa0/10 لرن بشه این پورت fa0/10 باید down بشه.

حالا دقت کنید که تخلفی که روی این پورت رخ میده بخاطر این نیست که مک آدرس غیرمجاز لرن شده باشه چون ما اصلا چیزی رو مجاز اعلام نکردیم و بخاطر این تخلف رخ داده که تعداد مک آدرس من از حد مجاز داره میره بالاتر. پس فقط کافیه من بیام از کامپیوتر(.15) یکی از کامپیوترها رو مثلا (.12) رو ping کنم و میبینیم که بعد از ping پورت سوئیچ دوم و پورت fa0/10 سوئیچ اول قرمز میشه.

حالا اگه روی سوئیچ اول دستور show port-security رو بزنم ببینم چی نشون میده :

نشون میده که روی fa0/10 یه تخلف رخ داده. اگه دقت کنید دفعه قبل همین دستور show port-security رو زدیم نشون داده بود که یدونه مک آدرس لرن شده اما اینجا هیچ مکی لرن نشده و بهتره که برای اینکه ببینیم مک آدرسی لرن شده بیایم و از توی جدول مک اونو ببینیم که متوجه بشیم چه مک آدرسی به اینترفیس اضافه شده چون خیلی ها وقتی همچین سناریویی رو میبینن براشون سوال پیش میاد که وقتی در سوئیچ دوم یدونه کامپیوتر بهش وصل کردیم این fa0/10 از سوئیچ اول یدونه مک آدرس یاد گرفت(پورت fa0/10 مک آدرس اینترفیس fa0/10 از سوئیچ دوم رو که بهش وصله لرن کرده) پس نباید اینجا تخلفی وجود داشته باشه و وقتی کامپیوتر رو وصل میکنی به سوئیچ دوم این لینک down بشه ولی من اینو برای همین بهتون نشون دادم که ببینید وقتی fa0/10 از سوئیچ دوم روکه وصل میکنید به fa0/10 از سوئیچ اول این میاد مک آدرس اینترفیس fa0/10 از سوئیچ دوم رو لرن میکنه. واضحتر بخوام بگم اینه که سوئیچ دوم بسته ای فرستاده به سوئیچ اول چون سوئیچ ها بین هم بسته هایی رو ردوبدل میکنن مثل بسته های cdp یا spanning. اینا همشون باعث میشه که source mac اینترفیس fa0/10 از سوئیچ دوم بعنوان مک آدرس بخواد روی اینترفیس fa0/10 از سوئیچ اول لرن بشه. رو همین حساب بمحض اینکه من بسته دوم رو (همون ping یی که از .15 فرستادم به .12 و از نظر ظاهری بسته اول بوده) وقتی ارسال میکنم لینک down میشه. پس با ماکزیمم 1 مطمئن میشیم که عملا دیگه نمیتونه کلاینتی به اون اینترفیسِ سوئیچ وصل بشه.

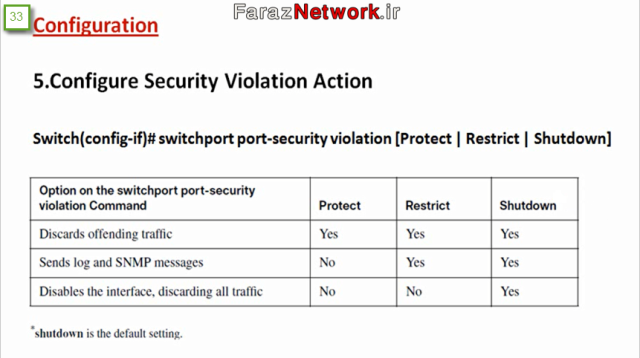

آخرین بخش تو بحث port security اینه که در صورتی که تخلف رخ بده چه violation action یی میخواد انجام بشه. شما میتونید اینارو کانفیگ کنید. در واقع ما سه تا violation action داریم : (shutdown / restrict / protect)

قبلا دیدید که بصورت default اکشِن روی shutdown هستش.

اما دستور برای کانفیگ violation action مثل شکل بالا اینه :

Switch(config-if)#switchport port-security violation [protect | restrict | shutdown]

حالا میخوایم ببینیم این violation action ها باهم چه فرقی دارن؟

زمانیکه violation رو میزارید روی shutdown اینحالت با دوتای دیگه فرق داره. چرا؟ چون هم ترافیکهای مجاز و هم ترافیکهای غیرمجاز discard میشن. ترافیکهای غیر مجاز روی هر سه حالت violation میاد discard میشه و بایدم اینجوری باشه چون port security یه feature امنیتی هستش. نباید بزاره غیرمجاز وصل بشه ولی دقت کنید که shutdown میاد و همه ترافیکها رو drop میکنه. یعنی اگه شما violation رو روی restrict یا protect بزارید و کامپیوتر غیرمجاز رو جدا کنید(تو اون فاصله ای که تو مد Error-disable هستش) و بعد کامپیوتر مجاز رو وصل کنید و اگه مدتون protect یا restrict باشه اینجوری کار میکنه ولی اگه مدتون shutdown باشه کار نمیکنه چون همه ترافیکها رو داره drop میکنه. پس این یه تفاوت عمده ای هستش که protect و restrict با shutdown دارن. تو حالت shutdown تمامی ترافیکها drop میشه ولی تو حالت protect و restrict فقط ترافیکهای متخلف drop میشه.

Restrict زمانیکه تخلف رخ میده log ارسال میکنه(SNMP message میتونه بفرسته) ولی تو حالت protect این اتفاق نمیفته. من حالت protect رو پیشنهاد نمیکنم. بین shutdown و restrict خودتون انتخاب داشته باشید. از چه جهتی اینو میگم؟ ازین جهت که اگه به سیستم مانیتورینگتون اطمینان دارید و میدونید اگه تخلفی رخ بده شما بعنوان Admin سریع متوجه میشید(در اینصورت بزارید رو حالت restrict) که downtime نتورکتون رو کم کنید ولی سریع برید ببینید که چه خبره. ولی اگه به سیستم مانیتورینگتون اطمینان ندارید بزارید روی shutdown بمونه که لینک down بشه و برید ببینید که چه اتفاقی افتاده. خیلی وقتا uptime نتورکتون اونقدری براتون مهم نیست که علت تخلف براتون مهمه. میخواید ببینید که چرا روی این اینترفیس تخلف رخ داده و این براتون خیلی مهمتره تا اینکه اینترفیس سریع دوباره up بشه.

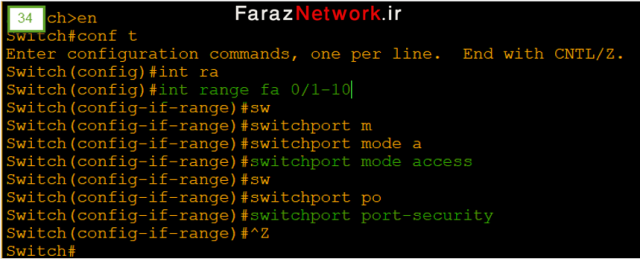

حالا میریم روی سوئیچ دوم و از fa0/1 تا fa0/10 رو روشون port security رو فعال میکنیم.

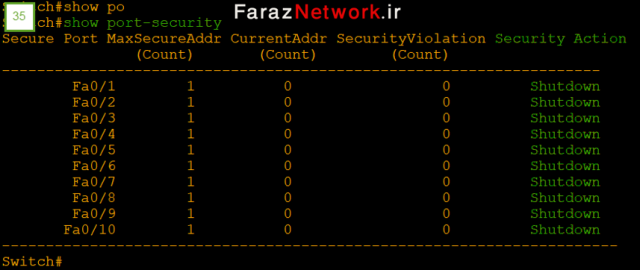

حالا یه show port-security میگیریم :

نشون میده که security action همه اینترفیسهای fa0/1 تا fa0/10 (shutdown) هستش.

حالا میریم در سوئیچ دوم اینترفیس های fa0/1 تا fa0/5 رو violation action رو میزارم روی protect و یه show port-security میگیرم :

این نشون میده که violation action اینترفیسهای fa0/1 تا fa0/5 روی protect قرار داره.

نویسنده

مهندس جواد هدایتی

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.